XKeyscore (XKEYSCORE или XKS ) ранее секретная компьютерная система, используемая Агентством национальной безопасности США (АНБ) для поиска и анализа глобальных данных в Интернете, которые оно постоянно собирает. АНБ поделилось XKeyscore с другими спецслужбами, включая Австралийское управление сигналов, Канадское Управление безопасности связи, Управление безопасности связи правительства Новой Зеландии, британское Штаб правительственной связи, штаб военной разведки Японии и Bundesnachrichtendienst.

Германии. В июле 2013 года Эдвард Сноуден публично раскрыл цель программы и ее использование АНБ в Газеты Sydney Morning Herald и O Globo. Кодовое имя уже стало общеизвестным, поскольку оно упоминалось в более ранних статьях, и, как и многие другие кодовые имена, оно появляется в объявлениях о вакансиях и в Интернете резюме сотрудников.

3 июля 2014 г., немецкий общественный вещатель Norddeutscher Rundfunk, член ARD, опубликовал отрывки из исходного кода XKeyscore. Группа экспертов проанализировала исходный код.

XKeyscore - сложная система, и разные авторы по-разному интерпретируют ее реальные возможности. Эдвард Сноуден и Гленн Гринвальд объяснили XKeyscore как систему, которая позволяет практически неограниченное наблюдение за кем угодно в любой точке мира, в то время как АНБ заявило, что использование система ограничена и ограничена.

Согласно The Washington Post и репортеру национальной безопасности Марку Амбиндеру, XKeyscore - это система поиска данных АНБ, которая состоит из ряда пользовательских интерфейсов, серверные базы данных, серверы и программное обеспечение, которое выбирает определенные типы данных и метаданные, которые АНБ уже собрало с помощью других методов.

26 января 2014 года немецкий телеканал Norddeutscher Rundfunk спросил Эдварда Сноудена в телеинтервью: «Что бы вы сделали, если бы использовали XKeyscore?» и он ответил:

Вы можете прочитать электронную почту любого человека в мире, любого, для кого у вас есть адрес электронной почты. Любой веб-сайт: вы можете отслеживать трафик на него и с него. Любой компьютер, за которым сидит человек: вы можете его посмотреть. Любой ноутбук, который вы отслеживаете: вы можете следить за ним, когда он перемещается с места на место по всему миру. Это универсальный магазин для доступа к информации АНБ.... Вы можете отмечать людей... Допустим, вы работаете в крупной немецкой корпорации и мне нужен доступ к этой сети, я могу отслеживать ваше имя пользователя на веб-сайте на каком-нибудь форуме, я могу отслеживать ваше настоящее имя, я могу отслеживать ассоциации с вашими друзьями, и я могу создать так называемый отпечаток пальца, который представляет собой уникальную сетевая активность, что означает, что куда бы вы ни пошли, где бы вы ни пытались скрыть свое присутствие в Интернете, свою личность.

Согласно The Гленн Гринвальд из Guardian, низкоуровневые аналитики АНБ могут с помощью таких систем, как XKeyscore, «прослушивать любые электронные письма, которые они хотят, любые телефонные звонки, историю просмотров, документы Microsoft Word. И все это делается без необходимости идти в суд, без необходимости даже получать одобрение надзорного органа со стороны аналитика ".

Он добавил, что банк данных собранных сообщений АНБ позволяет его аналитикам прислушиваться к" мыслям или читать электронные письма всего ". которые хранятся в АНБ, или просматривать истории просмотров или Поисковые запросы Google, которые вы ввели, а также предупреждают их о любых дальнейших действиях, которые люди, подключенные к этой нейронной сети или этому IP-адресу, будут делать в будущем ».

В официальном заявлении от 30 июля 2013 года АНБ сообщило, что «XKeyscore используется как часть законной иностранной системы сбора разведданных.... «для легального получения информации о» законных целях внешней разведки в ответ на требования, которые наши лидеры нуждаются в информации, необходимой для защиты нашей страны и ее интересов.... для сбора информации, которая позволяет нам успешно выполнять наши задачи - защищать нацию и защищать американские и союзные войска за границей ». Что касается доступа, то в заявлении для прессы АНБ говорится, что нет« неограниченного доступа аналитиков к Данные сбора АНБ. Доступ к XKeyscore, а также ко всем аналитическим инструментам NSA, ограничен только тем персоналом, которому требуется доступ для выполнения порученных им задач. "И что существуют"... строгие механизмы надзора и соответствия, встроенные на нескольких уровнях. Одной из особенностей является способность системы ограничивать действия аналитика с помощью инструмента в зависимости от источника сбора и определенных обязанностей каждого аналитика ».

Слайд из презентации NSA 2008 года о XKeyscore, показывает карту мира с расположением серверов XKeyscore.

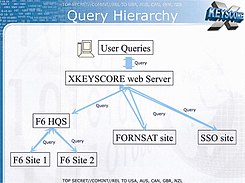

Слайд из презентации NSA 2008 года о XKeyscore, показывает карту мира с расположением серверов XKeyscore.  Слайд из презентации NSA 2008 года о XKeyscore, показывающий иерархию запросов.

Слайд из презентации NSA 2008 года о XKeyscore, показывающий иерархию запросов. Согласно слайд-презентации NSA о XKeyscore от 2013 года, это "DNI Система эксплуатации / Аналитическая структура ". DNI расшифровывается как Digital Network Intelligence, что означает разведывательные данные, полученные на основе интернет-трафика.

Эдвард Сноуден сказал о XKeyscore:« Это интерфейсная поисковая система »в интервью Немецкий Norddeutscher Rundfunk.

XKeyscore - это "часть программного обеспечения Linux, которое обычно развертывается на серверах Red Hat. Он использует веб-сервер Apache и хранит собранные данные в MySQL databases".

XKeyscore считается «пассивной» программой, поскольку она слушает, но не передавать что-либо в сети, на которые он нацелен. Но он может запускать другие системы, которые выполняют «активные» атаки с помощью специализированных операций доступа, которые «опрокидывают», например, семейство программ QUANTUM, включая QUANTUMINSERT, QUANTUMHAND, QUANTUMTHEORY, QUANTUMBOT и QUANTUMCOPPER и Turbulence. Они работают на так называемых «оборонительных площадках», включая базу ВВС Рамштайн в Германии, авиабазу Йокота в Японии, а также в многочисленных военных и невоенных местах в США. Trafficthief, основная программа Turbulence, может предупреждать аналитиков АНБ, когда их цели общаются, и запускать другие программы, поэтому выбранные данные "продвигаются" из местных данных XKeyscore хранить в «корпоративных репозиториях» АНБ для длительного хранения.

XKe yscore состоит из более чем 700 серверов примерно на 150 сайтах, где АНБ собирает данные, такие как «военные и другие объекты США и их союзников, а также посольства и консульства США» во многих странах мира. Среди объектов, задействованных в программе, четыре базы в Австралии и одна в Новой Зеландии.

Согласно презентации АНБ от 2008 года, на эти серверы XKeyscore поступают данные из следующих систем сбора:

На одном недатированном слайде, опубликованном шведскими СМИ в декабре 2013 года, следующие дополнительные источники данных для XKeyscore упоминаются:

Из этих источников XKeyscore хранит «полные данные», которые индексируются плагинами, извлекающими определенные типы метаданных (например, номера телефонов, адреса электронной почты, входы в систему и действия пользователей.) и индексировать их в таблицах метаданных, которые могут быть запрошены аналитиками. XKeyscore интегрирован с MARINA, которая является базой данных NSA для интернет-метаданных.

Однако система постоянно получает так много интернет-данных, что их можно хранить только в течение коротких периодов времени. Данные контента остаются в системе только от трех до пяти дней, а метаданные хранятся до тридцати дней. Подробный комментарий к презентации АНБ, опубликованной в The Guardian в июле 2013 года, цитирует документ, опубликованный в 2008 году, в котором говорится, что «на некоторых сайтах объем данных, которые мы получаем в день (20+ терабайт), может храниться всего лишь 24 часа.. "

Согласно документу с внутреннего веб-сайта GCHQ, который был опубликован немецким журналом Der Spiegel в июне 2014 года, существует три различных типа системы Xkeyscore:

Слайд из презентации NSA 2008 года о XKeyscore, демонстрирующий различия между различными системами баз данных NSA

Слайд из презентации NSA 2008 года о XKeyscore, демонстрирующий различия между различными системами баз данных NSA Для Аналитики, XKeyscore предоставляет «серию средств просмотра для общих типов данных», которые позволяют им запрашивать терабайты необработанных данных, собранных на вышеупомянутых сайтах сбора. Это позволяет им находить цели, которые не могут быть найдены путем поиска только в метаданных, а также делать это в отношении наборов данных, которые в противном случае были бы отброшены системами обработки данных внешнего интерфейса. Согласно слайду из презентации XKeyscore, сайты сбора данных АНБ выбирают и направляют менее 5% интернет-трафика в базу данных PINWALE для интернет-контента.

Поскольку XKeyscore хранит необработанные и невыбранные сообщения трафика, аналитики могут не только выполнять запросы, используя «сильные селекторы», такие как адреса электронной почты, но также использовать «мягкие селекторы», такие как ключевые слова, в отношении основного текста сообщений электронной почты и сообщений чата, а также цифровых документов и электронных таблиц на английском и арабском языках. и китайский.

Это полезно, потому что «большое количество времени, проводимого в сети, выполняется анонимными действиями», и, следовательно, эти действия не могут быть обнаружены путем простого поиска адресов электронной почты целевой. Когда контент был найден, аналитик может найти новый интеллект или сильный селектор, который затем может быть использован для запуска традиционного поиска.

Помимо использования мягких селекторов, аналитики могут также использовать следующие другие XKeyscore Возможности:

The Guardian в 2013 году высказали мнение, что большинство из них вещи не могут быть обнаружены другими инструментами АНБ, потому что они работают с сильными селекторами (такими как электронная почта, IP-адреса и номера телефонов), а объемы необработанных данных слишком велики для пересылки в другие базы данных АНБ.

В В 2008 году АНБ планировало добавить в будущем ряд новых возможностей, таких как VoIP, больше сетевых протоколов, теги Exif, которые часто включают геолокацию (GPS ) данные.

На слайдах АНБ, опубликованных в The Guardian в 2013 году, утверждалось, что XKeyscore сыграл роль в захвате 300 террористов к 2008 году, что могло не подлежит обоснованию, поскольку в отредактированных документах не упоминаются случаи террористического вмешательства.

В отчете за 2011 год от подразделения АНБ из Dagger Complex (недалеко от Griesheim в Германии) говорилось, что XKeyscore упростил и повысил эффективность нацеливания на наблюдение. Раньше для анализа часто использовались данные, которые не интересовали АНБ. XKeyscore позволял им сосредоточиться на намеченных темах, игнорируя несвязанные данные. XKeyscore также отлично зарекомендовал себя для отслеживания активных групп, связанных с движением анонимных в Германии, потому что он позволяет искать по шаблонам, а не по отдельным лицам. Аналитик может определить, когда цель исследует новые темы или развивает новое поведение.

Чтобы создать дополнительную мотивацию, АНБ включило различные функции геймификации. Например, аналитики, которые особенно хорошо владели XKeyscore, могли получать очки «skilz» и «разблокировать достижения». Учебные подразделения в Грисхайме, по всей видимости, были успешными, и тамошние аналитики набрали «наивысший средний балл навыков» по сравнению со всеми другими подразделениями АНБ, участвовавшими в программе обучения.

Отрывок из документа АНБ, просочившегося Эдвардом Сноуденом, который раскрывает использование BND XKeyscore АНБ для прослушивания внутренней цели в Германии.

Отрывок из документа АНБ, просочившегося Эдвардом Сноуденом, который раскрывает использование BND XKeyscore АНБ для прослушивания внутренней цели в Германии. Согласно документы Der Spiegel, полученные от Сноудена, немецким спецслужбам BND (внешняя разведка) и BfV (внутренняя разведка) также было разрешено использовать систему XKeyscore. В этих документах агентство BND было описано как наиболее плодотворный партнер АНБ в сборе информации. Это привело к политической конфронтации, после которой руководители немецких спецслужб 25 июля 2013 г. проинформировали членов германского парламентского комитета по надзору за разведкой. Они заявили, что XKeyscore использовался BND с 2007 года и что BfV использовала тестовая версия с 2012 года. Директора также объяснили, что программа предназначена не для сбора данных, а только для анализа собранных данных.

В рамках Соглашения UKUSA, в 1954 году Швеция подписала секретный договор с Соединенными Штатами, Соединенным Королевством, Канадой, Австралией и Новой Зеландией (названный Five Eyes ) с целью сотрудничества разведки и обмен данными. Согласно документам, просочившимся Сноуденом, Национальное радиоустройство обороны (FRA) получило доступ к XKeyscore.

В продолжающемся скандале, где это было выяснилось, что АНБ помогло FE (Служба военной разведки Дании) построить новый центр обработки данных Spy в Сандагергорде, Амагер, Xkeyscore стал доступен FE для использования собранных данных.

Секретно документы, просочившиеся Сноуденом, также указывают на то, что в апреле 2013 года АНБ тайно предоставило систему XKeyscore правительству Японии.

| На Викискладе есть медиафайлы, связанные с XKeyscore. |