Экспертиза мобильных устройств - это ветвь цифровые криминалистики, относящаяся к восстановлению цифровых улики или данные с мобильного устройства в криминалистически звуковых условиях. Фраза «мобильное устройство» обычно относится к мобильным телефонам ; однако это также может относиться к любому цифровому устройству, которое имеет как внутреннюю память, так и возможность связи, включая устройство КПК, устройства GPS и планшетные компьютеры.

Использование мобильных телефонов / устройств в преступной деятельности широко признано в течение нескольких лет, но судебно-медицинское исследование мобильных устройств - относительно новая область, начавшаяся с конца 1990-х - начала 2000-х годов. Распространение телефонов (в частности, смартфонов ) и других цифровых устройств на потребительском рынке вызвало спрос на судебно-медицинскую экспертизу этих устройств, которые не могут быть удовлетворен с помощью методов компьютерной криминалистики.

Мобильные устройства можно использовать для различных типов информации, например, фотографий, календарей и заметок, сообщений SMS и MMS. Смартфоны могут содержать видео, электронную почту, информацию о просмотре веб-страниц, информацию о появлении, а также сообщения и контакты социальных сетей.

Потребность в мобильной криминалистике по растет нескольким причинам, среди которых есть следующие:

Судебная экспертиза мобильных устройств может быть особенно сложных на нескольких уровнях:

Существуют доказательные и технические проблемы. например, анализ сотовой связи, основанный на использовании зоны покрытия мобильного телефона, не является точной наукой. Следовательно, хотя можно определить определенную зону сотовой связи, из которой был сделан вызов, не может быть определен звонок на мобильный телефон, исходящий из определенного места, например, адрес проживания.

В результате из-за этих проблем существует широкий спектр инструментов для извлечения доказательств с мобильных устройств; ни один инструмент или метод не может получить все свидетельства со всех устройств. Поэтому рекомендуется, чтобы судебно-медицинские эксперты, особенно те, кто желает квалифицироваться в свидетелей-экспертов-экспертов в суде, прошли подготовку, чтобы понять, как каждый инструмент и метод собирают доказательства; как он поддерживает стандарты криминалистической надежности; и как он соответствует юридическим требованиям, таким как стандарт Дауберта или стандарт Фрая.

Как область исследования судебно-медицинская экспертиза мобильные устройства появились в конце 1990-х - начале 2000-х годов. Роль мобильных телефонов в преступлении давно признана правоохранительной функцией. Услуги таких устройств на потребительском рынке и распространение предлагаемых ими коммуникационных платформ (например, электронная почта, просмотр веб-страниц) на судебно-медицинскую экспертизу вырос.

В ранних попытках исследовать мобильные устройства использовались методы, аналогичныеам первые компьютерные криминалистические исследования: анализ содержимого телефона прямо с экрана и фотографирование важного содержимого. Однако это оказалось трудоемким процессом, как количество мобильных устройств начало расти, исследователи потребовали более эффективных средств извлечения данных. Предприимчивые мобильные судебно-медицинские эксперты используют программное обеспечение для синхронизации сотовых телефонов или КПК для «резервного копирования» данных устройства судебно-медицинский компьютер для создания изображений, а иногда просто выполняли компьютерную криминалистику на жестком диске подозрительного компьютера, на котором данные были синхронизированы. Тем не менее, этот тип программного обеспечения может писать в телефон, а также читать его, и не может восстанавливать удаленные данные.

Некоторые судебно-медицинские эксперты представлены, что они могут извлекать даже удаленные данные, используя «флэшеры» или «твистеры»., инструменты, разработанные OEM-производителями для «прошивки» памяти телефона для отладки или обновления. Тем не менее, флешеры инвазивны и другие важные данные; может быть сложно использовать; и, поскольку они не разработаны как инструменты судебной экспертизы, не действуют ни хеш-проверок, ни (в большинстве случаев) контрольных журналов. Следовательно, для судебно-медицинских экспертов оставались лучшие альтернативы.

Для требований этих требований появились коммерческие инструменты, позволяющие исследователям восстанавливать память телефона с нарушениями и анализировать ее отдельно. Со временем эти коммерческие методы получили дальнейшее развитие, и восстановление удаленных данных с проприетарных мобильных устройств стало возможным с помощью некоторых инструментов. Более того, коммерческие инструменты даже автоматизировали большую часть процесса извлечения, давая возможность даже минимально обученными службами быстрого реагирования - которые гораздо чаще сталкиваются с подозреваемыми мобильными устройствами в их распоряжении, чем с компьютерами - выполнять базовые извлечения для сортировки и сортировки. в целях предварительного просмотра данных.

Криминалистика мобильных устройств наиболее распространенными расследованиями правоохранительных органов, она также полезна для военных разведки, корпоративных расследований, частных расследований, уголовная и гражданская защита и электронное раскрытие.

По мере развития мобильных устройств количество и типы данных, которые можно найти на мобильном устройстве, постоянно увеличивается. Доказательства, которые могут быть восстановлены с мобильного телефона, включая память телефона, SIM-карту и подключенные карты памяти, такие как SD карты.

Традиционно судебная экспертиза мобильных телефонов по восстановлению сообщений SMS и MMS, а также журналов звонков, списков контактов и телефона IMEI / ESN информация. Однако новые поколения смартфонов также включают в себя более широкий спектр информации; при просмотре веб-страниц, Настройки беспроводной сети, геолокация информация (включая геотеги, содержащиеся в метаданных изображения ), электронная почта и другие формы богатые интернет-медиа, включая важные данные, такие как сообщения и контакты социальной сети, теперь сохраняются в «приложениях» смартфонов.

В основном используется флэш-память, используемая для мобильных устройств, тип NAND или NOR.

Внешние запоминающие устройства - это SIM карты, SD карты (обычно встречаются в устройствах GPS и мобильных телефонах), карты MMC, CF карты и Memory Stick.

Хотя технически это не является частью судебной экспертизы мобильных устройств, записи о звонках (а иногда и текстовые сообщения) от операторов беспроводной связи часто устанавливаются «резервными »ми, полученными после мобильного телефона. был арестован. Это полезно, когда история службы и / или текстовые сообщения были удалены с телефона, или когда службы определения местоположения не включены. Записи о звонках и свалки сотовой связи (вышка) могут показать местоположение владельца телефона, а также были ли они неподвижны или движутся (т. Е. Отражался ли сигнал телефона от одной и той же стороны одной башни или от разных сторон нескольких башен на определенном пути путешествия). Данные носителя и устройства устройства вместе друг с другом, например, видеоиси наблюдения свидетельств очевидцев; или для определения общего места, где было снято изображение или видео без геотегов.

Европейский Союз требует от своих стран-разъемов разъемы телекоммуникационные данные, используемые в расследованиях. Сюда входят данные о сделанных и полученных вызовах. Местоположение мобильного телефона может быть определено, и эти географические данные также должны быть сохранены. Согласно требованиям, стандарты не регулируются, как долго операторы связи должны хранить данные или даже то, что они должны хранить. Например, текстовые сообщения могут храниться только за неделю или за несколько недель до нескольких месяцев. Чтобы отправить сообщение о сохранении, сотрудники правоохранительных органов должны отправить оператору письмо о сохранении, затем необходимо подкрепить ордером на обыск.

Криминалистическая экспертиза мобильных устройств в целом соответствует другим отраслям цифровой цифровой криминалистики; однако есть некоторые особые опасения. Как правило, можно разделить на три основные категории: изъятие, сбор и изучение / анализ. Другие аспекты процесса компьютерной криминалистики, такие как прием, проверка, документирование / отчетность и архивирование, по-прежнему применяются.

Изъятие мобильных устройств регулируется теми же юридическими соображениями, что и другие цифровые носители. Мобильные телефоны часто будут восстанавливать включенными; Чтобы избежать отключения, которое могло бы быть изменено в том же состоянии. Кроме того, следователь или первый респондент рискуют активировать блокировку пользователя.

Однако установить соединение с другим риском: устройство все еще может установить соединение с сетью / сотовой связью. Это может привести к появлению новых данных и перезаписи улик. Чтобы предотвратить соединение, мобильные устройства часто перевозят и исследуют из клетки Фарадея (или сумки). Тем не менее, у этого метода есть два недостатка. Во-первых, большинство сумок делают устройство непригодным для использования, так как нельзя использовать его сенсорный экран или клавиатуру. Однако могут быть приобретены специальные клетки, позволяющие использовать устройство с прозрачным стеклом и в специальных перчатках. Преимущество этой опции - возможность также подключаться к другому криминалистическому оборудованию, блокируя сетевое соединение, а также заряженное устройство. Если эта опция недоступна, рекомендуется изолировать сеть, либо поместив устройство в режим полета, либо клонируя его SIM-карту (метод, также может быть полезен, когда устройство отсутствует. карту полностью).

Следует отметить, что, хотя этот метод может предотвратить запуск удаленной очистки (или взлома) устройства, он ничего не делает с локальным переключателем мертвого человека.

iPhone в защитной сумке с радиочастотным экран

iPhone в защитной сумке с радиочастотным экран  RTL Aceso, устройство для сбора данных с мобильных устройств

RTL Aceso, устройство для сбора данных с мобильных устройств Вторым этапом судебно-медицинской экспертизы получение, в этом случае обычно имеется в виду поиск материал с устройства по сравнению с битовой копией изображения, используемой в компьютерной криминалистике).

Из-за проприетарного характера мобильных телефонов часто получить невозможно данные, когда они выключены; большинство мобильных устройств приобретаются в реальном времени. С более продвинутыми смартфонами, используемое расширенное управление памятью, подключение его к зарядному устройству и его в клетку Фарадея может быть не очень хорошей практикой. Мобильное устройство распознает отключение сети и, следовательно, изменит свою информацию о состоянии, которая может запустить диспетчер памяти для записи данных.

Большинство инструментов сбора данных для мобильных устройств являются коммерческими по своей природе и состоят из аппаратного и программного компонента, часто автоматизированного.

По мере увеличения числа мобильных устройств используются высокоуровневые файловые системы, аналогичные файловым системам компьютеры, методы и инструменты могут быть взяты из криминалистики жесткого диска или потребуют незначительных изменений.

Файловая система FAT обычно используется в памяти NAND. Разница заключается в используемом размере блока , который больше 512 байт для жестких дисков и зависит от используемого типа памяти, например, NOR тип 64, 128, 256 и память NAND 16, 128, 256 или 512 килобайт.

Различные программные инструменты могут извлекать данные из образа памяти. Можно использовать специализированные и автоматизированные программные продукты для судебной экспертизы или универсальные программы просмотра файлов, такие как любые, для поиска характеристик заголовков файлов. Преимущество шестнадцатеричного редактора заключается в более глубоком понимании управления памятью, но работа с шестнадцатеричным редактором требует много ручной работы и файловой системы, а также знания заголовков файлов. Напротив, специализированное программное обеспечение судебной экспертизы упрощает поиск и извлекает данные, но может не найти все. AccessData, Sleuthkit, ESI Analyst и EnCase, если только некоторые, представляют собой программные продукты для криминалистической экспертизы для анализа образовательной памяти. Предлагается использовать два или более инструментов для исследования. В настоящее время (февраль 2010 г.) не существует программного обеспечения для защиты всех свидетельств из флэш-памяти.

Извлечение данных с мобильных устройств можно классифицировать по континууму, в соответствии с методами становления все больше технических и «надежных с судебной точки зрения» инструменты становятся более дорогими, анализ занимает больше времени, экспертам требуется дополнительное обучение, а некоторые методы могут даже стать более инвазивными.

Эксперт использует пользовательский интерфейс для исследования содержимого памяти телефона. Таким образом, устройство используется в обычном режиме, при этом экзаменатор фотографирует содержимое каждого экрана. Этот метод имеет преимущество в том, что операционная система делает ненужным использование инструментов или оборудования для преобразования необработанных данных в информацию, интерпретируемую человеком. На практике этот метод применяемым сотовым телефонам, КПК и навигационным системам. Недостатки состоят в том, что можно восстановить только данные, видимые операционной системе; что все данные доступны только в виде изображений; да и сам процесс занимает много времени.

Логическое получение подразумевает побитовое копирование объектов логического хранения (например, каталогов и файлов), которые находятся в логическом хранилище (например, в разделе файловой системы). Преимущество логического получения состоит в том, что системные структуры данных легче извлекать и систематизировать. Логическое извлечение информации получает информацию от устройства с помощью интерфейса прикладного программирования производителя оригинального оборудования для синхронизации содержимого телефона с персональным компьютером. С логическим извлечением, как правило, легче работать, поскольку он не создает большого двоичного двоичного объекта . Однако опытный судебно-медицинский эксперт сможет извлечь гораздо больше информации из физического извлечения.

Логическое извлечение обычно не приводит к удалению информации, поскольку обычно она удаляется из файловой системы телефона. Однако в некоторых случаях - особенно на платформах, построенных на SQLite, таких как iOS и Android - телефон может хранить файл базы данных. информации, которая не перезаписывает информацию, а просто отмечает ее как удаленную и доступную для последующей перезаписи. В таких случаях, если устройство разрешает доступ к файловой системе через интерфейс синхронизации, можно восстановить удаленную информацию. Извлечение файловой системы полезно для понимания структуры файлов, истории просмотра веб-страниц или использования приложений, а также для предоставления эксперту возможности выполнять анализ с помощью традиционных компьютерных криминалистических инструментов.

Физическое получение подразумевает побитовое копирование всего физического хранилища (например, флэш-память ); следовательно, это метод, наиболее похожий на исследование персонального компьютера. Преимущество физического получения данных состоит в том, что они позволяют исследовать удаленные файлы и остатки данных. Физическое извлечение получает информацию от устройства путем прямого доступа к флэш-памяти.

Обычно этого труднее достичь, потому что устройство производитель оригинального оборудования требует защиты от произвольного чтения памяти; следовательно, устройство может быть заблокировано для определенного оператора. Чтобы обойти эту безопасность, поставщики инструментов мобильной криминалистики часто разрабатывают свои собственные загрузчики, позволяющие инструменту криминалистической экспертизы получать доступ к памяти (и часто также обходить коды доступа пользователя или блокировки шаблонов).

Обычно физическое извлечение разделяется на два этапа: этап сброса и этап декодирования.

Получение грубой силы может выполняться сторонними инструментами грубой силы пароля, которые отправляют серию кодов / паролей на мобильное устройство. Это трудоемкий, но, тем не менее, эффективный метод. Этот метод использует метод проб и ошибок в попытке создать правильную комбинацию пароля или PIN-кода для аутентификации доступа к мобильному устройству. Несмотря на то, что процесс занимает много времени, это по-прежнему один из лучших методов, который можно использовать, если судебно-медицинский эксперт не может получить пароль. Благодаря имеющемуся в настоящее время программному и аппаратному обеспечению стало довольно легко взломать шифрование файла паролей мобильных устройств для получения пароля. С момента выпуска iPhone5 публикой стали два производителя: Cellebrite и GrayShift. Эти производители предназначены для правоохранительных органов и полиции. Устройство Cellebrite UFED Ultimate стоит более 40 000 долларов США, а система Grashifts стоит 15 000 долларов США. Инструменты перебора подключены к устройству и будут физически отправлять коды на устройства iOS, начиная с 0000 до 9999 в последовательности, пока правильный код не будет успешно введен. После успешного ввода кода предоставляется полный доступ к устройству и может начаться извлечение данных.

Ранние исследования состояли из ручного анализа мобильных устройств в реальном времени; с экзаменаторами, фотографирующими или записывающими полезный материал для использования в качестве доказательства. Без оборудования для судебной фотографии, такого как Fernico ZRT, EDEC Eclipse или Project-a-Phone, это имело недостаток, связанный с риском модификации содержимого устройства, а также делает недоступными многие части проприетарной операционной системы.

В последние годы появился ряд аппаратных / программных средств для восстановления логических и физических доказательств с мобильных устройств. Большинство инструментов состоят как из аппаратного, так и из программного обеспечения. Оборудование включает в себя ряд кабелей для подключения мобильного устройства к устройству для сбора данных; программное обеспечение существует для извлечения доказательств, а иногда даже для их анализа.

Совсем недавно для этой области были разработаны инструменты криминалистической экспертизы мобильных устройств. Это является ответом как на потребность воинских частей в быстрой и точной антитеррористической разведке, так и на потребность правоохранительных органов в возможности предварительного просмотра на месте преступления, исполнении ордера на обыск или неотложных обстоятельствах. Такие мобильные судебно-медицинские инструменты часто защищены для суровых условий (например, на поле боя) и грубого обращения (например, падение или погружение в воду).

Как правило, потому что это невозможно для любого одного инструмента Для сбора всех доказательств со всех мобильных устройств специалисты по мобильной криминалистике рекомендуют экспертам создать целые наборы инструментов, состоящие из смеси коммерческих, открытых, с широкой поддержкой и с узкой поддержкой судебных инструментов, а также с аксессуарами, такими как зарядные устройства, сумки Фарадея или другие сигнальные устройства. оборудование для разрушения и т. д.

Некоторые текущие инструменты включают Belkasoft Evidence Center, Cellebrite UFED, Oxygen Forensic Detective, Elcomsoft Mobile Forensic Bundle, Susteen Secure View, MOBILEdit Forensic Express и Micro Systemation XRY.

Некоторые инструменты дополнительно были разработан для решения проблемы растущего преступного использования телефонов, изготовленных с использованием Chi Эти наборы микросхем, в том числе MediaTek (MTK), Spreadtrum и MStar. К таким инструментам относятся CHINEX от Cellebrite и XRY PinPoint.

Большинство инструментов мобильной криминалистической экспертизы с открытым исходным кодом зависят от платформы и предназначены для анализа смартфонов. Хотя изначально BitPim не предназначался для использования в качестве инструмента судебной экспертизы, он широко используется в телефонах CDMA, а также в LG VX4400 / VX6000 и многих сотовых телефонах Sanyo Sprint.

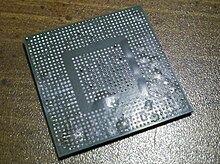

В отрасли, обычно называемая технологией «Chip-Off», последний и самый навязчивый метод получения образа памяти - это распайка не -чип энергозависимой памяти и подключить его к считывателю микросхемы памяти. Этот метод содержит потенциальную опасность полного уничтожения данных: можно разрушить чип и его содержимое из-за тепла, необходимого во время распайки. До изобретения технологии BGA можно было прикреплять зонды к контактам микросхемы памяти и восстанавливать память через эти зонды. Технология BGA прикрепляет микросхемы непосредственно к печатной плате через расплавленные шарики припоя, так что больше невозможно прикрепить зонды.

Здесь вы можете видеть, что влага на плате превратилась в пар, когда она была подвергнута сильному нагреву. Это приводит к так называемому «эффекту попкорна».

Здесь вы можете видеть, что влага на плате превратилась в пар, когда она была подвергнута сильному нагреву. Это приводит к так называемому «эффекту попкорна». Удаление припоя чипов выполняется осторожно и медленно, так что нагрев не разрушает чип или данные. Перед тем, как отпаять чип, печатная плата запекается в печи для удаления остатков воды. Это предотвращает так называемый эффект попкорна, при котором оставшаяся вода взорвет корпус микросхемы при распайке.

Существует три основных метода плавления припоя: горячий воздух, инфракрасный свет и паровая фазировка. Технология инфракрасного света работает со сфокусированным инфракрасным световым лучом на конкретной интегральной схеме и используется для небольших микросхем. Методы горячего воздуха и пара не могут фокусировать столько, сколько инфракрасная техника.

После распайки микросхемы процесс повторной установки шариков очищает микросхему и добавляет в микросхему новые оловянные шарики. Реболлинг может выполняться двумя разными способами.

Третий метод делает ненужным весь процесс реболлинга. Микросхема подключается к адаптеру с помощью Y-образных пружин или подпружиненных штифтов. Пружины Y-образной формы должны иметь шарик на штифте, чтобы установить электрическое соединение, но штифты pogo можно использовать непосредственно на контактных площадках микросхемы без шариков.

Преимущество судебно-медицинской распайки состоит в том, что устройство не обязательно должно быть работоспособным, и можно сделать копию без каких-либо изменений исходных данных. Недостатком является то, что устройства для реболлинга дороги, поэтому этот процесс очень дорогостоящий, и есть некоторые риски полной потери данных. Следовательно, судебно-медицинская распайка должна выполняться только опытными лабораториями.

Существующие стандартизированные интерфейсы для чтения данных встроены в несколько мобильных устройств, например, для получения данных о местоположении от GPS оборудования (NMEA ) или для получения информации о замедлении от блоков подушек безопасности.

Не все мобильные устройства имеют такой стандартизованный интерфейс и не существует стандартного интерфейса для всех мобильных устройств, но все У производителей есть одна общая проблема. Миниатюризация деталей устройства открывает вопрос, как автоматически тестировать функциональность и качество впаянных интегрированных компонентов. Для решения этой проблемы отраслевая группа Joint Test Action Group (JTAG) разработала технологию тестирования под названием граничное сканирование.

Несмотря на стандартизацию, перед использованием интерфейса устройства JTAG необходимо выполнить четыре задачи. восстановить память. Чтобы найти правильные биты в регистре граничного сканирования, необходимо знать, какие схемы процессора и памяти используются и как они подключены к системной шине. Если к ним нет доступа извне, необходимо найти контрольные точки для интерфейса JTAG на печатной плате и определить, какая контрольная точка используется для какого сигнала. Порт JTAG не всегда припаивается к разъему, поэтому иногда необходимо открыть устройство и перепаять порт доступа. Должен быть известен протокол чтения памяти, и, наконец, необходимо определить правильное напряжение, чтобы предотвратить повреждение схемы.

Граничное сканирование дает полное судебное изображение энергозависимых и энергонезависимая память. Риск изменения данных сведен к минимуму, и микросхему памяти не нужно распаять. Создание изображения может быть медленным, и не все мобильные устройства поддерживают JTAG. Кроме того, может быть сложно найти порт тестового доступа.

Мобильные устройства не обеспечивают возможность запуска или загрузки с CD, подключение к общему сетевому ресурсу или другому устройству с чистыми инструментами. Таким образом, системные команды могут быть единственным способом сохранить энергозависимую память мобильного устройства. Из-за риска изменения системных команд необходимо оценить, действительно ли важна энергозависимая память. Аналогичная проблема возникает, когда сетевое соединение недоступно и к мобильному устройству нельзя подключить вторичную память, поскольку образ энергозависимой памяти должен быть сохранен во внутренней энергонезависимой памяти, где хранятся пользовательские данные и скорее всего, удаленные важные данные будут потеряны. Системные команды - самый дешевый метод, но они связаны с некоторыми рисками потери данных. Каждое использование команды с параметрами и выводом должно быть задокументировано.

AT-команды - это старые команды модема, например, Hayes command set и, следовательно, могут использоваться только на устройстве, которое есть поддержка модема. Используя эти команды, можно получить информацию только через операционную систему, так что удаленные данные не могут быть извлечены.

Для внешней памяти и USB-накопителя: соответствующее программное обеспечение, например, команда Unix dd, необходимо для создания копии на битовом уровне. Кроме того, USB-накопители с защитой памяти не требуют специального оборудования и могут быть подключены к любому компьютеру. Многие USB-накопители и карты памяти имеют переключатель блокировки записи, который можно использовать для предотвращения изменения данных во время копирования.

Если на USB-накопителе нет переключателя защиты, можно использовать блокировщик для установки накопителя в режиме только для чтения или, в исключительном случае, микросхема памяти может быть распаян. Для копирования SIM-карты и карты памяти требуется устройство чтения карт . SIM-карта тщательно проанализирована, так что можно восстановить (удалить) данные, такие как контакты или текстовые сообщения.

Операционная система Android включает команду dd. В сообщении в блоге о методах криминалистической экспертизы Android демонстрируется метод создания живого образа устройства Android с помощью команды dd.

A Инструмент флешера - это аппаратное и / или программное обеспечение, которое можно использовать для программирования (прошивки) памяти устройства, например, EEPROM или флэш-память. Эти инструменты в основном исходят от производителя или сервисных центров для отладки, ремонта или обновления. Они могут перезаписывать энергонезависимую память, а некоторые, в зависимости от производителя или устройства, также могут читать память, чтобы сделать копию, изначально предназначенную в качестве резервной. Память может быть защищена от чтения, например, с помощью программной команды или разрушения предохранителей в схеме чтения.

Обратите внимание, это не помешает записи или использованию памяти внутренними средствами CPU. Инструменты для прошивки просты в подключении и использовании, но некоторые из них могут изменять данные и иметь другие опасные параметры или не создавать полную копию.

В целом не существует стандарта для представляет собой поддерживаемое устройство в конкретном продукте. Это привело к тому, что разные поставщики по-разному определяют поддерживаемые устройства. Такая ситуация значительно затрудняет сравнение продуктов на основе предоставленных поставщиком списков поддерживаемых устройств. Например, устройство, логическое извлечение которого с использованием только одного продукта создает список вызовов, сделанных устройством, может быть указано как поддерживаемое этим поставщиком, в то время как другой поставщик может предоставить гораздо больше информации.

Кроме того, разные продукты извлекают разный объем информации с разных устройств. Это приводит к очень сложной картине при попытке обзора продуктов. Как правило, это приводит к ситуации, когда настоятельно рекомендуется тщательно протестировать продукт перед покупкой. Довольно часто используется как минимум два продукта, которые дополняют друг друга.

Технология мобильных телефонов развивается быстрыми темпами. Цифровая криминалистика, связанная с мобильными устройствами, кажется, стоит на месте или медленно развивается. For mobile phone forensics to catch up with release cycles of mobile phones, more comprehensive and in depth framework for evaluating mobile forensic toolkits shoul d, и данные о соответствующих инструментах и методах для каждого типа телефона должны быть доступны своевременно.

Анти-компьютерная криминалистика сложнее из-за небольшого размера устройств и ограниченный доступ к данным пользователя. Тем не менее, существуют разработки для защиты памяти аппаратно с помощью схем безопасности в CPU и микросхеме памяти, так что микросхема памяти не может быть прочитана даже после распайки.