В информатике, задачи решетки являются классом оптимизации задачи, связанные с математическими объектами, называемыми решетками. Предполагаемая неразрешимость таких проблем играет центральную роль в построении безопасных криптосистем на основе решеток : решетчатые проблемы являются примером NP-сложных проблем, которые, как было показано, являются сложными в среднем случае., предоставляя тестовый пример безопасности криптографических алгоритмов. Кроме того, некоторые проблемы решетки, которые являются наихудшими трудностями, могут использоваться в качестве основы для чрезвычайно безопасных криптографических схем. Использование в таких схемах жесткости наихудшего случая делает их одними из очень немногих схем, которые, скорее всего, защищены даже от квантовых компьютеров. Для приложений в таких криптосистемах решетки в векторном пространстве (часто  ) или бесплатные модули (часто

) или бесплатные модули (часто  ) обычно рассматриваются.

) обычно рассматриваются.

Для всех задач ниже предположим, что нам даны (в дополнение к другим более конкретным входным данным) базис для векторного пространства V и norm N. Обычно рассматривается евклидова норма L. Однако другие нормы (такие как L ) также учитываются и отображаются в различных результатах. Пусть  обозначает длину кратчайшего ненулевого вектора в решетке L, то есть

обозначает длину кратчайшего ненулевого вектора в решетке L, то есть

Содержание

- 1 кратчайший вектор проблема (SVP)

- 1.1 Результаты твердости

- 1.2 Алгоритмы для евклидовой нормы

- 2 GapSVP

- 3 Ближайшая векторная задача (CVP)

- 3.1 Связь с SVP

- 3.2 Результаты твердости

- 3.3 Сферное декодирование

- 4 GapCVP

- 5 Задача наикратчайших независимых векторов (SIVP)

- 6 Декодирование с ограниченным расстоянием

- 7 Проблема радиуса покрытия

- 8 Задача на кратчайший базис

- 9 Использование в криптографии

- 10 См. Также

- 11 Ссылки

- 12 Дополнительная литература

Задача кратчайшего вектора (SVP)

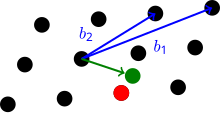

Это иллюстрация задачи кратчайшего вектора (базисные векторы синего цвета, кратчайший вектор в красный).

В SVP базис векторного пространства V и norm N (часто L ) являются задано для решетки L, и нужно найти кратчайший ненулевой вектор в V, измеренный N, в L. Другими словами, алгоритм должен вывести ненулевой вектор v такое, что  .

.

В версии SVP γ γ-приближения необходимо найти ненулевой вектор решетки длины не более  для данного

для данного  .

.

Результаты твердости

Точная версия проблемы известна только как NP-жесткий для рандомизированных сокращений.

Напротив, соответствующие задача относительно равномерной нормы известна как NP-сложная.

Алгоритмы для евклидовой нормы

Чтобы решить точную версию SVP при евклидовой норме, Известно несколько различных подходов, которые можно разделить на два класса: алгоритмы, требующие сверхэкспоненциального времени ( ) и

) и  память и алгоритмы, требующие экспоненциального времени и пространства (

память и алгоритмы, требующие экспоненциального времени и пространства ( ) в размерности решетки. Первый класс алгоритмов, в первую очередь, включает в себя решетчатую нумерацию и сокращение случайной выборки, в то время как второй включает решетчатое просеивание, вычисление ячейки Вороного решетки и дискретную гауссовскую выборку. Открытая проблема заключается в том, существуют ли алгоритмы для решения точного SVP, работающие за одно экспоненциальное время (

) в размерности решетки. Первый класс алгоритмов, в первую очередь, включает в себя решетчатую нумерацию и сокращение случайной выборки, в то время как второй включает решетчатое просеивание, вычисление ячейки Вороного решетки и дискретную гауссовскую выборку. Открытая проблема заключается в том, существуют ли алгоритмы для решения точного SVP, работающие за одно экспоненциальное время ( ) и требующие полиномиального масштабирования памяти в размер решетки.

) и требующие полиномиального масштабирования памяти в размер решетки.

Для решения версии γ-приближения SVP γ для  для евклидовой нормы наиболее известные подходы основаны на использовании уменьшение базиса решетки. Для больших

для евклидовой нормы наиболее известные подходы основаны на использовании уменьшение базиса решетки. Для больших  Lenstra – Lenstra– Алгоритм Ловаса (LLL) может найти решение за время, полиномиальное в размерности решетки. Для меньших значений

Lenstra – Lenstra– Алгоритм Ловаса (LLL) может найти решение за время, полиномиальное в размерности решетки. Для меньших значений  алгоритм Блока Коркина-Золотарева (BKZ) является обычно используется, когда входные данные алгоритма (размер блока

алгоритм Блока Коркина-Золотарева (BKZ) является обычно используется, когда входные данные алгоритма (размер блока  ) определяют временную сложность и качество вывода: для больших коэффициентов аппроксимации

) определяют временную сложность и качество вывода: для больших коэффициентов аппроксимации  , достаточно небольшого размера блока

, достаточно небольшого размера блока  , и алгоритм быстро завершает работу у. Для небольших

, и алгоритм быстро завершает работу у. Для небольших  необходимы более крупные

необходимы более крупные  , чтобы найти достаточно короткие векторы решетки, и алгоритм занимает больше времени найти решение. Алгоритм BKZ внутренне использует точный алгоритм SVP в качестве подпрограммы (работающий в решетках с размером не более

, чтобы найти достаточно короткие векторы решетки, и алгоритм занимает больше времени найти решение. Алгоритм BKZ внутренне использует точный алгоритм SVP в качестве подпрограммы (работающий в решетках с размером не более  ), и его общая сложность тесно связана с затратами на эти Звонки SVP в измерении

), и его общая сложность тесно связана с затратами на эти Звонки SVP в измерении  .

.

GapSVP

Проблема GapSVP β состоит в различении экземпляров SVP, в которых длина самого короткого вектора не более  или больше

или больше  , где

, где  может быть фиксированной функцией размера решетки

может быть фиксированной функцией размера решетки  . Учитывая основу решетки, алгоритм должен решить, будет ли

. Учитывая основу решетки, алгоритм должен решить, будет ли  или

или  . Как и другие проблемы с обещаниями, алгоритм может ошибаться во всех других случаях.

. Как и другие проблемы с обещаниями, алгоритм может ошибаться во всех других случаях.

Еще одна версия проблемы - GapSVP ζ, γ для некоторых функций  . Входными данными для алгоритма является базис

. Входными данными для алгоритма является базис  и число

и число  . Гарантируется, что все векторы в ортогонализации Грама – Шмидта имеют длину не менее 1, и что

. Гарантируется, что все векторы в ортогонализации Грама – Шмидта имеют длину не менее 1, и что  и что

и что  где

где  - размер. Алгоритм должен принять, если

- размер. Алгоритм должен принять, если  , и отклонить, если

, и отклонить, если  . Для больших

. Для больших  (

( ), проблема в эквивалент GapSVP γ, поскольку предварительная обработка, выполненная с использованием алгоритма LLL, делает второе условие (и, следовательно,

), проблема в эквивалент GapSVP γ, поскольку предварительная обработка, выполненная с использованием алгоритма LLL, делает второе условие (и, следовательно,  ) избыточным.

) избыточным.

Задача ближайшего вектора (CVP)

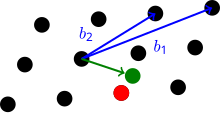

Это иллюстрация ближайшей векторной задачи (базисные векторы синим, внешний вектор зеленым, ближайший вектор красным).

В CVP базис векторного пространства V и метрики M (часто L ) даны для решетки L, а также вектор v в V, но не обязательно в L. Желательно, чтобы найти вектор в L, ближайший к v (измеренный с помощью M). В  -приближенной версии CVP γ необходимо найти решетку вектор на расстоянии в mo st

-приближенной версии CVP γ необходимо найти решетку вектор на расстоянии в mo st  .

.

Связь с SVP

Ближайшая векторная задача - это обобщение задачи наикратчайшего вектора. Легко показать, что, имея oracle для CVP γ (определено ниже), можно решить SVP γ, сделав несколько запросов к оракулу. Наивный метод поиска кратчайшего вектора путем вызова оракула CVP γ для поиска вектора, ближайшего к 0, не работает, потому что 0 сам по себе является вектором решетки, и алгоритм потенциально может вывести 0.

Уменьшение от SVP γ до CVP γ выглядит следующим образом: Предположим, что входные данные для задачи SVP γ являются основой для решетки ![B = [b_1, b_2, \ ldots, b_n ]](https://wikimedia.org/api/rest_v1/media/math/render/svg/9231e2f3a62e4883af02c579ce11cdbd129ea5d8) . Рассмотрим базис

. Рассмотрим базис ![B ^ i = [b_1, \ ldots, 2b_i, \ ldots, b_n]](https://wikimedia.org/api/rest_v1/media/math/render/svg/cbbfddc17ece0b5986323e7bbb103bf9d7e85e3c) и пусть

и пусть  будет вектором, возвращаемым CVP γ (B, b я). Утверждение состоит в том, что кратчайший вектор в наборе

будет вектором, возвращаемым CVP γ (B, b я). Утверждение состоит в том, что кратчайший вектор в наборе  является самым коротким вектором в данной решетке.

является самым коротким вектором в данной решетке.

Результаты твердости

Goldreich et al. показали, что любая твердость SVP подразумевает такую же твердость для CVP. Используя инструменты PCP, Arora et al. показал, что CVP трудно аппроксимировать в пределах фактора  , если

, если  . Dinur et al. усилил это, дав результат NP-твердости с

. Dinur et al. усилил это, дав результат NP-твердости с  для

для  .

.

Сферное декодирование

Алгоритмы для CVP, особенно вариант Fincke и Pohst, использовались для обнаружения данных в системах беспроводной связи с множеством входов и множеством выходов (MIMO ) (для кодированных и некодированных). сигналы). В этом контексте это называется сферическим декодированием из-за радиуса, используемого внутри многих решений CVP.

Он был применен в области разрешения целочисленной неоднозначности GNSS (GPS) фазы несущей. В этой области это называется методом LAMBDA.

GapCVP

Эта проблема аналогична проблеме GapSVP. Для GapSVP β входные данные состоят из основы решетки и вектора  , и алгоритм должен ответить, выполняется ли одно из следующих условий:

, и алгоритм должен ответить, выполняется ли одно из следующих условий:

- существует такой вектор решетки, что расстояние между ним и

не больше 1.

не больше 1. - каждый вектор решетки находится на расстоянии больше, чем

от

от  .

.

Противоположное условие - ближайший вектор решетки находится на расстоянии  , отсюда и название GapCVP.

, отсюда и название GapCVP.

Известные результаты

Проблема тривиально содержится в NP для любого коэффициента приближения.

Шнорр в 1987 году показал, что детерминированные алгоритмы полиномиального времени могут решить проблему для  . Ajtai et al. показали, что вероятностные алгоритмы могут достичь немного лучшего коэффициента приближения

. Ajtai et al. показали, что вероятностные алгоритмы могут достичь немного лучшего коэффициента приближения  .

.

В 1993 году Банашчик показал, что GapCVP n находится в  . В 2000 году Голдрайх и Гольдвассер показали, что

. В 2000 году Голдрайх и Гольдвассер показали, что  ставит проблему как в NP, так и в coAM. В 2005 году Ааронов и Регев показали, что для некоторой константы

ставит проблему как в NP, так и в coAM. В 2005 году Ааронов и Регев показали, что для некоторой константы  проблема с

проблема с  находится в

находится в  .

.

Для нижних границ Dinur et al. в 1998 году показал, что проблема NP-трудна для  .

.

Задача кратчайших независимых векторов (SIVP)

Для решетки L размерности n алгоритм должен вывести n линейно независимых  так, чтобы

так, чтобы  где правая часть рассматривает все основания

где правая часть рассматривает все основания  решетки.

решетки.

В  -приближенной версии, заданной решеткой L с размерностью n, найдите n линейно независимых векторов

-приближенной версии, заданной решеткой L с размерностью n, найдите n линейно независимых векторов  длины

длины  , где

, где  - это

- это  '-й последовательный минимум

'-й последовательный минимум  .

.

Ограниченное расстояние декодирование

Эта проблема аналогична CVP. Для вектора, расстояние от которого до решетки не превышает  , алгоритм должен вывести ближайший к нему вектор решетки..

, алгоритм должен вывести ближайший к нему вектор решетки..

Проблема радиуса покрытия

При наличии основы для решетки алгоритм должен найти наибольшее расстояние (или, в некоторых версиях, его приближение) от любого вектора до решетки.

Проблема кратчайшего базиса

Многие проблемы становятся проще, если исходный базис состоит из коротких векторов. Алгоритм, который решает задачу кратчайшего базиса (SBP), должен, учитывая базис решетки  , выводить эквивалентный базис

, выводить эквивалентный базис  таким образом, чтобы длина самого длинного вектора в

таким образом, чтобы длина самого длинного вектора в  была как можно короче.

была как можно короче.

Версия аппроксимации SBP γ проблема состоит в нахождении базиса, самый длинный вектор которого не более чем в  раз длиннее самого длинного вектор в кратчайшем базисе.

раз длиннее самого длинного вектор в кратчайшем базисе.

Использование в криптографии

Средний случай сложности проблем формирует основу для доказательства безопасности для большинства криптографических схем. Однако экспериментальные данные свидетельствуют о том, что большинству NP-сложных задач не хватает этого свойства: они, вероятно, только в худшем случае. Были выдвинуты гипотезы или доказано, что многие решеточные задачи являются сложными для среднего случая, что делает их привлекательным классом задач для построения криптографических схем. Более того, для создания безопасных криптографических схем использовалась жесткость наихудшего случая некоторых задач решетки. Использование в таких схемах жесткости наихудшего случая делает их одними из очень немногих схем, которые, скорее всего, безопасны даже против квантовых компьютеров.

Вышеупомянутые проблемы решетки легко решить, если алгоритм снабжен «хорошо» основание. Алгоритмы сокращения решетки стремятся, учитывая основу решетки, вывести новый базис, состоящий из относительно коротких, почти ортогональных векторов. Алгоритм сокращения базиса решетки Ленстры-Ленстры-Ловаса (LLL) был одним из первых эффективных алгоритмов для этой задачи, который мог выводить почти сокращенный базис решетки за полиномиальное время. Этот алгоритм и его дальнейшие усовершенствования были использованы для взлома нескольких криптографических схем, что сделало его очень важным инструментом криптоанализа. Успех LLL на экспериментальных данных привел к убеждению, что сокращение решетки может быть простой проблемой на практике. Однако это убеждение было оспорено, когда в конце 1990-х было получено несколько новых результатов о сложности решеточных задач, начиная с результата Ajtai.

. В своих основополагающих статьях Ajtai показал, что проблема SVP была NP- hard и обнаружил некоторые связи между сложностью наихудшего случая и сложностью среднего случая некоторых задач решетки. Основываясь на этих результатах, Аджтай и Дворк создали криптосистему с открытым ключом, безопасность которой может быть доказана с использованием только наихудшего уровня надежности определенной версии SVP, что сделало ее первым результатом использовать жесткость наихудшего случая для создания защищенных систем.

См. также

Ссылки

Дополнительная литература

- Agrell, E.; Eriksson, T.; Варди, А.; Зегер, К. (2002). «Поиск ближайшей точки в решетках». IEEE Trans. Инф. Теория. 48 (8): 2201–2214. doi : 10.1109 / TIT.2002.800499.

- Micciancio, Daniele (2001). «Задачу кратчайшего вектора {NP} трудно аппроксимировать с точностью до некоторой константы». SIAM Journal on Computing. 30 (6): 2008–2035. CiteSeerX 10.1.1.93.6646. doi : 10.1137 / S0097539700373039.

- Nguyen, Phong Q.; Стерн, Жак (2000). «Сокращение решетки в криптологии: обновление». Материалы 4-го Международного симпозиума по алгоритмической теории чисел. Springer-Verlag. С. 85–112. ISBN 978-3-540-67695-9.

Это иллюстрация задачи кратчайшего вектора (базисные векторы синего цвета, кратчайший вектор в красный).

Это иллюстрация задачи кратчайшего вектора (базисные векторы синего цвета, кратчайший вектор в красный).

Это иллюстрация ближайшей векторной задачи (базисные векторы синим, внешний вектор зеленым, ближайший вектор красным).

Это иллюстрация ближайшей векторной задачи (базисные векторы синим, внешний вектор зеленым, ближайший вектор красным).

![B = [b_1, b_2, \ ldots, b_n ]](https://wikimedia.org/api/rest_v1/media/math/render/svg/9231e2f3a62e4883af02c579ce11cdbd129ea5d8)

![B ^ i = [b_1, \ ldots, 2b_i, \ ldots, b_n]](https://wikimedia.org/api/rest_v1/media/math/render/svg/cbbfddc17ece0b5986323e7bbb103bf9d7e85e3c)

не больше 1.

не больше 1. от

от  .

.