| |

VeraCry pt 1.17 в Windows 10 VeraCry pt 1.17 в Windows 10 | |

| Разработчик (и) | IDRIX (базируется в Париже, Франция) |

|---|---|

| Первоначальный выпуск | 22 июня 2013 г.; 7 лет назад (22.06.2013) |

| Стабильный выпуск | 1.24-Update7 (7 августа 2020 г.; 2 месяца назад (2020-08-07)) |

| Репозиторий | |

| Написано на | C, C ++, Assembly |

| Операционная система |

|

| Платформа | IA-32 и x64 |

| Доступно на | 37 языках |

| Тип | Программное обеспечение для шифрования диска |

| Лицензия | |

| Веб-сайт | www.veracrypt.fr / en / Home.html |

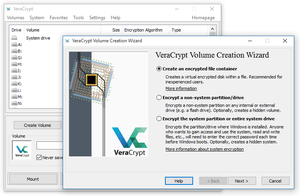

VeraCrypt - это бесплатное ПО с исходным кодом утилита, используемая для шифрования на лету (OTFE). Он может создать виртуальный зашифрованный диск в файле или зашифровать раздел или (в Windows ) все устройство хранения с предзагрузочной аутентификацией.

VeraCrypt - это форк прекращенного проекта TrueCrypt. Первоначально он был выпущен 22 июня 2013 года, а последний выпуск (версия 1.24) - 6 октября 2019 года. Было реализовано множество улучшений безопасности и исправлены проблемы, возникшие в результате аудита кода TrueCrypt . VeraCrypt включает оптимизированные реализации криптографических хэш-функций и шифров, которые повышают производительность современных ЦП .

VeraCrypt унаследовал значительный объем кода от своего предшественника TrueCrypt, а также унаследовал source-available TrueCrypt License для этих файлов. Эта лицензия не является одной из многих широко используемых лицензий с открытым исходным кодом и не является лицензией на бесплатное программное обеспечение согласно списку лицензий Free Software Foundation (FSF), поскольку он содержит ограничения на распространение и авторские права.

Новые части VeraCrypt были лицензированы по лицензии Apache 2.0, начиная с версии 1.19.

Индивидуальные шифры, поддерживаемые VeraCrypt: AES, Serpent, Twofish, Camellia и Кузнечик. Шифр Magma был удален в версии 1.19 в ответ на аудит безопасности. Кроме того, доступны десять различных комбинаций алгоритмов каскадных : AES – Twofish, AES – Twofish – Serpent, Camellia – Kuznyechik, Camellia – Serpent, Kuznyechik – AES, Kuznyechik – Serpent – Camellia, Kuznyechik – Twofish, Serpent. –AES, Serpent – Twofish – AES и Twofish – Serpent. Криптографические хэш-функции , доступные для использования в VeraCrypt: RIPEMD-160, SHA-256, SHA-512, Streebog. и Whirlpool.

VeraCrypt использует режим работы XTS .

Клавиша заголовка и вторичный ключ заголовка (режим XTS) генерируется с использованием PBKDF2 с 512- бит соль и от 200000 до 655331 итераций, используемых по умолчанию (которые могут быть настроены пользователь может начать с 2048), в зависимости от используемой базовой хеш-функции.

Как и его предшественник TrueCrypt, VeraCrypt поддерживает правдоподобное отрицание, позволяя создать один «скрытый том» внутри другого тома. Кроме того, версии VeraCrypt для Windows имеют возможность создавать и запускать скрытую зашифрованную операционную систему, существование которой может быть отрицано.

В документации VeraCrypt перечислено множество способов, которыми функции отрицания скрытого тома VeraCrypt могут быть скомпрометированы (например, посредством стороннего программного обеспечения, которое может передавать информацию через временные файлы, эскизы и т. д. на незашифрованные диски) и возможные способы избежать этого.

VeraCrypt поддерживает распараллеливание шифрование для многоядерных систем и, в Microsoft Windows, конвейерные операции чтения и записи (форма асинхронной обработки) для снижения снижения производительности при шифровании и дешифровании. На процессорах, поддерживающих набор инструкций AES-NI, VeraCrypt поддерживает AES с аппаратным ускорением для дальнейшего повышения производительности. На 64-битных процессорах VeraCrypt использует оптимизированную реализацию сборки Twofish и Camellia.

QuarksLab провела аудит версии 1.18 от имени Фонда улучшения технологий с открытым исходным кодом (OSTIF), который занял 32 человеко-дней и был опубликован 17 октября 2016 г. Основные уязвимости, выявленные в ходе этого аудита, были устранены в версии 1.19, выпущенной в тот же день.

Существует несколько видов атак, в которых используется программное шифрование дисков. уязвимы к. Как и в случае с TrueCrypt, документация VeraCrypt инструктирует пользователей соблюдать различные меры безопасности для предотвращения этих атак, некоторые из которых подробно описаны ниже.

VeraCrypt хранит свои ключи в RAM ; на некоторых персональных компьютерах DRAM сохраняет свое содержимое в течение нескольких секунд после отключения питания (или дольше, если температура понижается). Даже если есть некоторое ухудшение содержимого памяти, различные алгоритмы могут восстановить ключи. Этот метод, известный как атака с холодной перезагрузкой (которая, в частности, применима к ноутбуку, полученному при включении, приостановке или режиме блокировки экрана), успешно использовалась для атаки на защищенную файловую систему. от TrueCrypt версий 4.3a и 5.0a в 2008 году. В версии 1.24 VeraCrypt добавила возможность шифрования в- RAM ключей и паролей на 64-битные системы Windows с накладными расходами ЦП менее 10% и возможностью удаления всех ключей шифрования из памяти при подключении нового устройства.

В документации VeraCrypt говорится, что VeraCrypt не может защитить данные на компьютере, если злоумышленник физически получил к ним доступ, и VeraCrypt затем снова используется на скомпрометированном компьютере пользователем. Это не влияет на обычные случаи кражи, утери или конфискации компьютера. Злоумышленник, имеющий физический доступ к компьютеру, может, например, установить аппаратное или программное обеспечение кейлоггер, управляющее шиной устройство, захватывающее память или установить любое другое вредоносное оборудование или программное обеспечение, позволяющее злоумышленнику перехватывать незашифрованные данные (включая ключи шифрования и пароли) или расшифровывать зашифрованные данные с помощью захваченных паролей или ключей шифрования. Следовательно, физическая безопасность - основная предпосылка безопасной системы. Подобные атаки часто называют «атаками злых горничных ".

Некоторые виды вредоносных программ предназначены для регистрации нажатий клавиш, включая вводимые пароли, которые затем могут быть отправлены на злоумышленник через Интернет или сохранит его на незашифрованном локальном диске, с которого злоумышленник сможет прочитать его позже, когда получит физический доступ к компьютеру.

FAQ в разделе веб-сайта VeraCrypt говорится, что на Trusted Platform Module (TPM) нельзя полагаться в плане безопасности, потому что если у злоумышленника есть физический или административный доступ к компьютеру, и он используется впоследствии, компьютер мог быть изменен злоумышленником: например, вредоносный компонент, такой как аппаратный регистратор нажатий клавиш, мог быть использован для захвата пароля или другой конфиденциальной информации. Поскольку TPM не предотвращает злоумышленное изменение компьютера злоумышленником, VeraCrypt не делает и не будет поддержка TPM.

| Викискладе есть носители, относящиеся к VeraCrypt. |