A Программный ключ защиты (широко известный как ключ или ключ ) - это электронное устройство защиты от копирования и защиты содержимого. При подключении к компьютеру или другой электронике они разблокируют программные функции или декодируют контент. Аппаратный ключ запрограммирован с помощью ключа продукта или другого механизма криптографической защиты и работает через электрический разъем с внешней шиной компьютера или устройства.

В программном обеспечении защиты, ключи представляют собой двухинтерфейсные токены безопасности с переходным потоком данных с опрашивающей связью, которая считывает данные безопасности с ключа. В отсутствие этих ключей определенное программное обеспечение может работать только в ограниченном режиме или вообще не работать. Помимо защиты программного обеспечения, электронные ключи могут задействовать функции электронных устройств, такие как прием и обработка закодированных видеопотоков на телевизорах.

ключ HASP для порта LPT

ключ HASP для порта LPT В словаре Merriam-Webster говорится, что «первое известное использование ключа» было в 1981 году, и этимологией было «возможно, изменение болтающегося ключа».

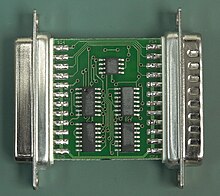

Ключ с параллельным портом Rainbow Tech Печатная плата, лицевая сторона. Обратите внимание на цифры, стертые с микросхем, чтобы усложнить обратное проектирование

Ключ с параллельным портом Rainbow Tech Печатная плата, лицевая сторона. Обратите внимание на цифры, стертые с микросхем, чтобы усложнить обратное проектирование  Печатная плата ключа параллельного порта Rainbow Tech, задняя сторона

Печатная плата ключа параллельного порта Rainbow Tech, задняя сторона Донглы быстро превратились в активные устройства, содержащие последовательный приемопередатчик (UART ) и даже микропроцессор для обработки транзакций с хостом. В более поздних версиях был принят интерфейс USB, который стал предпочтительнее, чем последовательный или параллельный интерфейс.

В рекламе Rainbow Technologies от 1992 года говорилось, что слово «ключ» произошло от имени «Дон Галл». Хотя это и не соответствует действительности, это породило городской миф.

гирляндной цепи ключи защиты от копирования с параллельным портом.

гирляндной цепи ключи защиты от копирования с параллельным портом. Усилия по внедрению защиты от копирования ключей на рынке массового программного обеспечения не увенчались успехом. сопротивление со стороны пользователей. Такая защита от копирования чаще используется с очень дорогими пакетами и программным обеспечением вертикального рынка, таким как программное обеспечение CAD / CAM, программа для прошивки мобильного телефона / отладчик JTAG., MICROS Systems программное обеспечение для гостиниц и специальной розничной торговли, приложения Digital Audio Workstation и некоторые пакеты памяти переводов.

В таких случаях, как программное обеспечение для допечатной подготовки и печати, ключ кодируется с помощью специального лицензионного ключа для каждого пользователя, который позволяет использовать определенные функции в целевом приложении. Это форма жестко контролируемого лицензирования, которая позволяет поставщику ограничивать свою деятельность и взимать за продукт больше, чем в противном случае. Примером может служить способ Kodak лицензирования Prinergy для клиентов: когда покупателю продается устройство вывода «компьютер-планшет», стоимость собственной лицензии Prinergy предоставляется клиенту отдельно, и базовая цена содержит немного больше лицензий, чем требуется для вывода работы на устройство.

USB-ключи также являются важной частью систем аудиопроизводства и редактирования Steinberg, таких как Cubase, WaveLab, HALion и другие. Ключ, используемый в продуктах Steinberg, также известен как Steinberg Key. Ключ Steinberg можно приобрести отдельно от аналогичных приложений и обычно поставляется в комплекте с приложением Syncrosoft License Control Center, которое кроссплатформенно совместимо с Mac OS X и Windows.

Некоторые разработчики программного обеспечения используют традиционные флэш-накопители USB в качестве ключей лицензий на программное обеспечение, которые содержат серийные номера оборудования в сочетании с сохраненными строками идентификаторов устройств, которые, как правило, не так легко изменить конечному пользователю. Разработчик также может использовать ключ для хранения пользовательских настроек или даже полной «переносной» версии приложения. Не все флешки подходят для этого использования, так как не все производители устанавливают в свои устройства уникальные серийные номера.

Хотя такая средняя безопасность может отпугнуть случайного хакера, отсутствие ядра процессора в ключе для аутентификации данных, выполнения шифрования / дешифрования и выполнения недоступного двоичного кода делает такой пассивный ключ неподходящим для всех, кроме самого низкого. программное обеспечение по цене. Более простой и даже менее безопасный вариант - использовать неразмеченное или нераспределенное хранилище в ключе для хранения данных лицензии. Обычные флэш-накопители USB относительно недороги по сравнению со специальными защитными ключами, но чтение и сохранение данных на флэш-накопителе легко перехватить, изменить и обойти.

В реализации протокола между ключом и программным обеспечением, управляемым копированием, есть потенциальные недостатки. Требуется немалая хитрость, чтобы сделать это взломать. Например, простая реализация может определять функцию для проверки наличия ключа, возвращая "истина" или "ложь" соответственно, но требование ключа можно легко обойти, изменив программное обеспечение, чтобы всегда отвечать "истина". ".

Современные ключи включают встроенное надежное шифрование и используют технологии изготовления, предназначенные для предотвращения обратного проектирования. Обычные электронные ключи теперь также содержат энергонезависимую память - важные части программного обеспечения могут фактически храниться и выполняться на ключе. Таким образом, ключи стали защищенными криптопроцессорами, которые выполняют программные инструкции, которые могут быть введены в криптопроцессор только в зашифрованном виде. Первоначальный защищенный криптопроцессор был разработан для защиты программного обеспечения персонального компьютера от копирования (см. Патент США 4 168 396, 18 сентября 1979 г.), чтобы обеспечить большую безопасность, чем могли обеспечить электронные ключи. См. Также шифрование шины.

Аппаратное клонирование, когда ключ эмулируется драйвером устройства, также представляет угрозу для традиционных ключей. Чтобы воспрепятствовать этому, некоторые поставщики ключей приняли в свои продукты ключей смарт-карты, которые широко используются в средах с очень жесткими требованиями к безопасности, таких как военные и банковские системы.

Более инновационный современный ключ разработан с процессом, который передает зашифрованные части программного кода поставщика программного обеспечения или принудительного исполнения лицензии в безопасную аппаратную среду (например, в ОС смарт-карт, упомянутую выше). ISV может переносить тысячи строк кода компьютерной программы в ключ.

Кроме того, ключи критиковались, потому что они аппаратно, они легко теряются и могут быть повреждены, что потенциально увеличивает эксплуатационные расходы, такие как стоимость устройства и стоимость доставки.

Некоторые нелицензионные названия для игровых консолей (например, Super 3D Noah's Ark или Little Red Hood ) использовали ключи для подключения к официально лицензированным картриджам ПЗУ, чтобы обойти чип аутентификации, встроенный в консоль.

Некоторые устройства чит-кода, такие как GameShark и Action Replay используют ключ. Обычно он подключается к слоту для карты памяти системы, и программное обеспечение на диске отказывается работать, если ключ не обнаружен. Ключ также используется для хранения настроек и хранения новых кодов, добавленных пользователем или через официальные обновления, поскольку диск, будучи только для чтения, не может их хранить. Некоторые ключи также работают как обычные карты памяти.