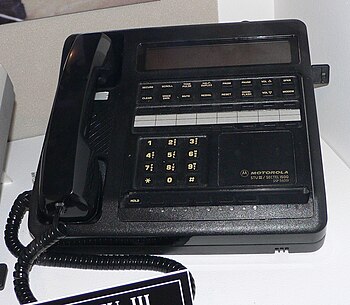

Защищенный телефонный аппарат STU-III (модель Motorola). Ключ шифрования вверху справа.

Защищенный телефонный аппарат STU-III (модель Motorola). Ключ шифрования вверху справа. STU-III - это семейство защищенных телефонов, представленных в 1987 году NSA для использования в США. Правительство штата, его подрядчики и его союзники. Настольные устройства STU-III очень похожи на обычные офисные телефоны, подключаются к стандартной телефонной розетке и могут звонить любому обычному пользователю телефона (однако такие звонки не получают специальной защиты). Когда вызов направляется другому блоку STU-III, который правильно настроен, один вызывающий абонент может попросить другого инициировать защищенную передачу. Затем они нажимают кнопку на своих телефонах, и после 15-секундной задержки их звонок шифруется для предотвращения подслушивания. Существуют портативные и военизированные версии, и большинство STU-III содержат внутренний модем и порт RS-232 для передачи данных и факса. Поставщиками были ATT (позже переданные в Lucent Technologies ), RCA (сейчас L-3 Communications, Восток) и Motorola..

STU-III больше не обслуживается правительством США, с последними криптографическими ключами для устройств, срок действия которых истекает 31 декабря 2009 года. Он был заменен STE (Secure Terminal Equipment ) и другое оборудование, использующее более современный протокол взаимодействия защищенной связи (SCIP).

Джордж Буш с использованием Motorola STU-III сразу после атак 11 сентября

Джордж Буш с использованием Motorola STU-III сразу после атак 11 сентября  Защищенные телефоны STU-III на выставке в Национальном криптологическом музее в 2005 году.

Защищенные телефоны STU-III на выставке в Национальном криптологическом музее в 2005 году. Большинство STU-III было построено для использования с тем, что АНБ называет шифрованием типа 1. Это позволяет им защищать разговоры на всех уровнях классификации безопасности до Совершенно секретно, причем максимальный уровень, разрешенный для вызова, является нижним уровнем допуска для разговоров двух лиц. В разгар коммерческой программы поддержки COMSEC были произведены модели Type 2, 3 и 4 STU-III, но они не имели большого коммерческого успеха.

Двумя основными факторами успеха STU-III были Система электронного управления ключами (EKMS) и использование съемного модуля памяти в пластиковом корпусе в форме ключа от дома. называется КСД-64А. EKMS считается одним из первых широко распространенных приложений асимметричной криптографии. Это значительно сократило сложную логистику и бухгалтерию, связанную с обеспечением того, чтобы каждое устройство шифрования имело правильные ключи, а весь ключевой материал был защищен и учтен.

KSD-64A Ключ криптографического зажигания

KSD-64A Ключ криптографического зажигания KSD-64A содержит чип на 64 Кбит EEPROM, который может использоваться для хранения различных типов ключей и другой информации. В новом (или обнуленном ) STU-III сначала должен быть установлен «начальный ключ». Этот ключ доставляется от NSA заказным письмом или Defense Courier Service. Когда STU-III получает свой начальный ключ, пользователь вызывает номер 800 в NSA, чтобы преобразовать начальный ключ в рабочий ключ. В это время в STU-III загружается список скомпрометированных ключей. Операционный ключ предполагается обновлять не реже одного раза в год.

Затем рабочий ключ разделяется на два компонента, один из которых заменяет информацию о KSD-64A, после чего он становится ключом шифрования или CIK. Когда CIK снимается с телефона STU-III, ни одно устройство не считается классифицированным. Только когда CIK вставлен в STU-III, на котором он был создан, может быть получена и отправлена секретная информация.

Когда вызов "становится защищенным", два блока STU-III создают уникальный ключ, который будет использоваться для шифрования только этого вызова. Каждый блок сначала проверяет, что другой не использует отозванный ключ, и, если у одного есть более актуальный список отзыва ключей, он передает его другому. Предположительно, списки отзыва защищены цифровой подписью, созданной NSA.

. Хотя сообщений о взломе шифрования STU-III не поступало, были заявления, что иностранные спецслужбы могут распознать линии, на которых установлены блоки STU-III, и что незашифрованные вызовы на этих линиях, особенно то, что было сказано в ожидании завершения команды "go secure", предоставили ценную информацию.

Сотни тысяч комплектов STU-III были произведены, и многие из них все еще использовались по состоянию на 2004 год. STU-III заменил более ранние устройства шифрования голоса, в том числе KY-3 (1960-е годы), СТЮ-I (1970) и СТЮ-II (1975). У STU-II было около 10 000 пользователей. Они, в свою очередь, заменили менее защищенные голосовые скремблеры . В отличие от более ранних систем, электроника шифрования STU-III полностью содержится в настольном наборе. Кроме того, уменьшенная полоса пропускания, требуемая STU-III, позволяла использовать его для зашифрованной голосовой связи даже по ограниченным каналам, таким как современные коммерческие морские спутники связи. STU-III больше не используется, его заменили STE (Secure Terminal Equipment ) или OMNI, более современные, все цифровые системы, которые превосходят многие из STU-III. проблемы, в том числе 15-секундная задержка.

Оперативные трудности при использовании телефонов STU-III препятствовали координации между Федеральным авиационным управлением и NORAD во время атак 11 сентября 2001 года на Нью-Йорк и Вашингтон. См. Связь во время атак 11 сентября..

STE пришла на смену STU-III в 1990-х. Подобно STU-III, STE-блок физически напоминает обычный телефон. Помимо подключения к обычной настенной телефонной розетке (Коммутируемая телефонная сеть общего пользования ), STE изначально проектировался для подключения к линиям цифровой сети с интегрированными услугами (ISDN). В результате, помимо защищенных голосовых разговоров, пользователи могут также использовать блок STE для передачи секретных данных и факсов. Скорость передачи STE также значительно выше (STU-III: до 9 кбит / с; STE: до 128 кбит / с). Наконец, блок STE обратно совместим с блоком STU-III, когда оба блока подключены к PSTN.

Сердцем блока STE является криптографическая карта Fortezza Plus (KOV-14 ), которая является картой PCMCIA. Он содержит как криптографические алгоритмы, так и ключ (и), используемый для шифрования. К криптографическим алгоритмам относятся алгоритмы подписи BATON, FIREFLY и SDNS. Когда криптокарта удаляется из блока STE, ни телефон, ни карта не считаются секретными. BATON - это блочный шифр, разработанный NSA, с размером блока 128 бит и размером ключа 320 бит. FIREFLY, с другой стороны, является протоколом распределения ключей, разработанным АНБ. Протокол FIREFLY использует криптографию с открытым ключом для обмена ключами между двумя участниками защищенного вызова.

И STU-III, и STE построены на запатентованных технологиях, а детали криптографических алгоритмов (BATON и FIREFLY) засекречены. Хотя секретность алгоритмов не делает устройство менее защищенным, оно ограничивает использование правительством США и его союзниками. В министерстве обороны передача голоса по IP (VoIP) постепенно превратилась в альтернативное решение для STU-III и STE. Высокая пропускная способность IP-сетей делает VoIP привлекательным, поскольку в результате качество голоса становится выше, чем у STU-III и STE. Для защиты вызовов VoIP телефоны VoIP подключаются к классифицированным IP-сетям (например, к сети маршрутизатора с секретным протоколом Интернета - SIPRNET ).

И союзники, и противники Соединенных Штатов заинтересованы в STU-III, STE и других технологиях защищенной голосовой связи, разработанных АНБ. На сегодняшний день не было сообщений о криптоанализе алгоритмов шифрования, используемых STU-III и STE. Любые нарушения в этих алгоритмах могут поставить под угрозу национальную безопасность.

Информация о STU-III очень ограничена, несмотря на то, что она снята с производства. Из-за деликатного характера темы доступно мало соответствующих документов. Большая часть доступной информации поступает от производителей (например, L-3 Communications) STU-III и STE.

В фильме Миссия невыполнима Отвергнутый хакер Лютер Стикелл упоминает STU-III.