Один раунд Саймона Один раунд Саймона | |

| генерала | |

|---|---|

| дизайнеров | Рэя Болье, Дугласа Шорса, Джейсона Смита, Стефана Тритмана-Кларка, Брайана Уикса, Луи Вингера АНБ |

| Впервые опубликовано | 2013 |

| Относится к | Speck |

| Детали шифра | |

| Размеры ключа | 64, 72, 96, 128, 144, 192 или 256 бит |

| Размеры блоков | 32, 48, 64, 96 или 128 бит |

| Структура | Сбалансированная Сеть Фейстеля |

| Раунды | 32, 36, 42, 44, 52, 54, 68, 69 или 72 (в зависимости от блока и размера ключа) |

| Скорость | 7,5 cpb (21,6 без SSE ) на Intel Xeon 5640 (Simon128 / 128) |

| Лучшее public криптоанализ | |

| Дифференциальный криптоанализ может разбить 46 циклов Simon128 / 128 с 2 данными, 2 байтами памяти и временной сложностью 2 с вероятностью успеха 0,632. | |

Simon - это семейство легкие блочные шифры публично выпущен Агентством национальной безопасности (АНБ) в июне 2013 года. Simon был оптимизирован для обеспечения производительности в аппаратных реализациях, а его родственный алгоритм, Speck, был оптимизирован для реализации программного обеспечения.

АНБ начало работу над шифрами Саймона и Спека в 2011 году. Агентство ожидало, что некоторым агентствам в федеральном правительстве США понадобится шифр, который будет хорошо работать с разнообразным набором Интернет-данных Вещи устройства при сохранении приемлемого уровня безопасности.

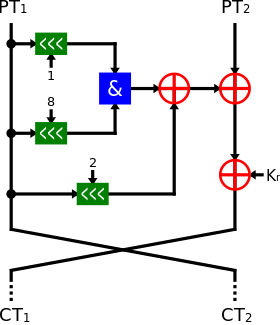

Блочный шифр Саймона - это сбалансированный шифр Фейстеля с n -битовое слово, поэтому длина блока равна 2n. Длина ключа кратна n на 2, 3 или 4, что является значением m. Поэтому реализация шифра Саймона обозначается как Simon2n / nm. Например, Simon64 / 128 относится к шифру, работающему с 64-битным блоком открытого текста (n = 32), который использует 128-битный ключ. Блочный компонент шифра одинаков для всех реализаций Simon; однако логика генерации ключей зависит от реализации 2, 3 или 4 ключей.

Simon поддерживает следующие комбинации размеров блоков, размеров ключей и количества раундов:

| Размер блока (биты) | Размер ключа (биты) | Раунды |

|---|---|---|

| 32 | 64 | 32 |

| 48 | 72 | 36 |

| 96 | 36 | |

| 64 | 96 | 42 |

| 128 | 44 | |

| 96 | 96 | 52 |

| 144 | 54 | |

| 128 | 128 | 68 |

| 192 | 69 | |

| 256 | 72 |

Пусть

Ключевое расписание математически описывается как

.

Структура ключевого расписания может или может не быть сбалансированным. Счетчик ключевых слов

Постоянная последовательность,

| последовательность константной |

|---|

|

|

|

|

|

Разработчики утверждают, что Саймон, хотя и является «легким» шифром, разработан для обеспечения полной безопасности, возможной для каждого блока и размера ключа, по сравнению со стандартными d выбранный-открытый текст (CPA) и выбранный-зашифрованный текст (CCA) атаки. Устойчивость к атакам с использованием связанных ключей также была заявлена как цель, хотя и менее важная, поскольку атаки в этой модели не актуальны для типичных случаев использования. Не было предпринято никаких попыток противостоять атакам в модели атаки с распознаванием известного ключа, а также проектировщики не оценивали Саймона для использования в качестве хэш-функции .

. По состоянию на 2018 год не было успешных атак на полную Известен круглый Саймон любого варианта. Благодаря интересу к Саймону и Спеку по ним было опубликовано около 70 статей по криптоанализу. Как типично для итерационных шифров, варианты с сокращенным циклом были успешно атакованы. Лучшими опубликованными атаками на Саймона в стандартной модели атаки (CPA / CCA с неизвестным ключом) являются атаки дифференциального криптоанализа ; они проходят примерно 70–75% раундов большинства вариантов, хотя эти лучшие атаки лишь ненамного быстрее, чем грубая сила. Команда разработчиков заявляет, что при разработке Саймона они обнаружили, что дифференциальные атаки являются ограничивающими атаками, то есть типом атаки, который проходит через большинство раундов; затем они устанавливают количество раундов, чтобы оставить запас безопасности, аналогичный AES-128, примерно на уровне 30%.

| Вариант | Атакованные раунды | Сложность времени | Сложность данных | Тип атаки |

|---|---|---|---|---|

| Simon128 / 256 | 53/72 (74%) | 2 | 2 | Линейный корпус |

| Simon128 / 192 | 51/69 (74%) | 2 | 2 | Линейный корпус |

| Simon128 / 128 | 49/68 (72%) | 2 | 2 | Линейный корпус |

| Simon96 / 144 | 38/54 (70%) | 2 | 2 | Линейный корпус |

| Simon96 / 96 | 37/52 (71%) | 2 | 2 | Линейный корпус |

| Simon64 / 128 | 31/44 (70%) | 2 | 2 | Линейный корпус |

| Simon64 / 96 | 30/42 (71%) | 2 | 2 | Линейный корпус |

| Simon48 / 96 | 25/36 (69%) | 2 | 2 | Линейный корпус |

| Simon48 / 72 | 24/36 (67%) | 2 | 2 | Линейный корпус |

| Simon32 / 64 | 24/32 (75%) | 2 | 2 | Интеграл |

Саймона критиковали за слишком маленький запас безопасности, т.е. слишком мало раундов между лучшими атаками и полным шифром по сравнению с более консервативные шифры, такие как Ch aCha20. Шифры с небольшим запасом прочности с большей вероятностью будут взломаны будущими достижениями в криптоанализе. Команда разработчиков Саймона считает, что излишне большие запасы безопасности связаны с реальными затратами, особенно на легких устройствах, что криптоанализ на этапе проектирования позволил правильно установить количество раундов и что они нацелены на запас безопасности AES.

Саймон включает счетчик раундов в ключевую таблицу. Разработчики заявляют, что это было включено для блокировки атак слайдов и ротационного криптоанализа. Тем не менее, криптоанализ с вращательным XOR использовался для поиска отличительных признаков от версий с сокращенным циклом связанных шифров, таких как Speck. Хотя авторы не описывают стандартные атаки с восстановлением ключа на основе их отличительных признаков, их лучшие отличители на Simon32 и Simon48 в модели атаки с распознаванием ключа для определенных классов слабых ключей проходят несколько больше раундов, чем лучшие отличительные отличия. Один из авторов сказал, что его исследование было ограниченным в ресурсах и что, вероятно, возможны отличия с помощью ротационного XOR на большем количестве раундов. Разработчики также заявляют, что Саймон не был разработан для защиты от атак с распознаванием известного ключа (которые напрямую не ставят под угрозу конфиденциальность шифров).

Разработчики заявляют, что криптоанализ АНБ обнаружил, что алгоритмы не имеют слабых мест, а безопасность соразмерны длине их ключей. Команда разработчиков заявляет, что их криптоанализ включал линейный и дифференциальный криптоанализ с использованием стандартных методов, таких как алгоритм Мацуи и решатели SAT / SMT, хотя полный список используемых методов не приводится. Разработчиков Саймона критиковали за то, что они не предоставили более подробную информацию о криптоанализе шифров АНБ.

АНБ одобрило Simon128 / 256 и Speck128 / 256 для использования в системах национальной безопасности США, хотя AES-256 все еще рекомендуется для приложения без ограничений.

Первоначальные попытки стандартизировать Саймона и Спека не увенчались успехом Международной организации по стандартизации, требуемого процессом и шифры не были приняты. Эксперты-делегаты ISO из нескольких стран, включая Германию, Японию и Израиль, выступили против усилий АНБ по стандартизации шифров Саймона и Спек, сославшись на опасения, что АНБ настаивает на их стандартизации, зная о возможных уязвимостях шифры. Позиция была основана на частичных доказательствах слабости шифров, отсутствии явной потребности в стандартизации новых шифров и предыдущем участии АНБ в создании и продвижении криптографического алгоритма Dual_EC_DRBG с резервной защитой.

В ответ на обеспокоенность АНБ заявило, что более 70 работ по анализу безопасности от некоторых ведущих криптографов мира подтверждают вывод АНБ о том, что алгоритмы безопасны, и АНБ подтвердило, что ему не известны какие-либо криптоаналитические методы, которые позволили бы им или кто-нибудь еще, чтобы использовать Саймона или Спека.

После того, как первоначальные попытки стандартизировать шифры потерпели неудачу, ISO стандартизировал Саймона и Спека в других рабочих группах. По состоянию на октябрь 2018 года шифры Саймона и Спека были стандартизированы ISO как часть стандарта радиоинтерфейса RFID, международного стандарта ISO / 29167-21 (для Саймона) и международного стандарта ISO / 29167-22 (для Speck), благодаря чему они доступны для использования коммерческими организациями.