Массив KW-26

Массив KW-26 TSEC / KW-26, кодовое имя ROMULUS (в 1966 году система машинного шифрования не носила кодовое имя «Ромул», скорее кодовое имя было «Орион», в по крайней мере в варианте армии США) была система шифрования, используемая США. Правительство, а позднее - странами НАТО. Он был разработан в 1950-х годах Агентством национальной безопасности (АНБ) для защиты фиксированных каналов телетайп, которые работали 24 часа в сутки. В нем использовалась логика электронных ламп и магнитного сердечника, что заменило старые системы, такие как SIGABA и британские 5-UCO, в которых использовались роторы и электромеханические реле.

Система KW-26 (передатчик или приемник) содержала более 800 ядер и примерно 50 схем драйверов на электронных лампах, занимая чуть больше половины стандартной 19-дюймовой стойки. Большая часть пространства в стойке и большая часть входной мощности 1 кВт требовались для специальных вакуумных ламповых схем, необходимых для обеспечения совместимости с конфигурациями нескольких входных и выходных цепей. Требования военных служб к многочисленным режимам и скоростям значительно увеличили расходы и задержали доставку. АНБ заявляет, что вряд ли когда-либо использовалось более трех или четырех возможных конфигураций.

KW-26 использовал алгоритм шифрования, разработанный NSA на основе регистров сдвига. Алгоритм генерировал непрерывный поток бит, которые были xored с помощью пятибитного кода телетайпа Бодо для создания зашифрованного текста на передающей стороне и открытый текст на принимающей стороне. В терминологии NSA этот поток битов называется ключом . Информацию, необходимую для инициализации алгоритма, которую большинство криптографов сегодня назвали бы ключом, NSA называет криптопеременной . Обычно каждому KW-26 давалась новая криптопеременная один раз в день.

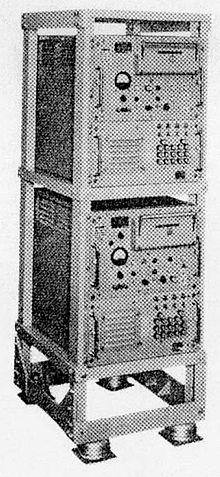

KW-26 модель C; приемник вверху, передатчик внизу. Кардридер находится в верхнем правом углу каждого блока.

KW-26 модель C; приемник вверху, передатчик внизу. Кардридер находится в верхнем правом углу каждого блока. АНБ разработало стандартное устройство заполнения (CFD) для загрузки криптопеременной. Использовалась перфокарта Remington Rand (UNIVAC) перфокарта (45 столбцов, круглые отверстия). Оператор вставил ежедневную ключевую карту в CFD и надежно закрыл дверь, зафиксировав карту на месте. Колоды карт были созданы АНБ и отправлены курьером. Карты строго учитывались.

Поскольку KW-26 использовал потоковый шифр , если одна и та же карта-ключ использовалась дважды, шифрование могло быть нарушено. Чтобы предотвратить повторное использование, карта была автоматически разрезана пополам при повторном открытии CFD. По мере старения устройств контакты устройства чтения карт становились менее надежными, и операторы прибегали к различным уловкам, таким как удары по крышке устройства чтения карт отверткой, чтобы заставить их работать должным образом. Считыватели карт были очищены и пружинная нагрузка контактов проверена в рамках планового обслуживания устройства.

Поскольку KW-26 отправлял непрерывный поток битов, он предлагал безопасность потока трафика. Кто-то, перехватывающий поток зашифрованного текста, не мог определить, сколько реальных сообщений было отправлено, что сделало анализ трафика невозможным. Одной из проблем с KW-26 была необходимость синхронизировать приемник и передатчик. Часы с кварцевым управлением в KW-26 были способны поддерживать синхронизацию обоих концов схемы в течение многих часов, даже когда физический контакт между передающим и принимающим блоками был потерян. Эта возможность сделала KW-26 идеально подходящим для использования в ненадежных КВ радиосхемах. Однако, когда устройства действительно рассинхронизировались, приходилось вставлять новую карту-ключ на каждом конце. Преимущество безопасности потока трафика терялось каждый раз, когда вставлялись новые карты. На практике операционный протокол приводил к тому, что карты заменялись чаще, чем это было желательно для поддержания максимальной безопасности цепи. Это особенно характерно для радиосетей, где операторы часто меняли карты по много раз в день в ответ на потерю радиосвязи. В любом случае необходимо было менять карты не реже одного раза в день, чтобы шаблон шифра не повторялся.

Ранние блоки KW-26 защищали сеть CRITICOMM, используемую для защиты цепей связи, используемых для координации сбора разведывательной информации. Первоначальный производственный заказ для этого приложения, выданный Берроузу в 1957 году, составлял 1500 единиц. Другие услуги требовали KW-26, и в конечном итоге, начиная с начала 1960-х годов, было построено около 14000 единиц для ВМС США, армии, ВВС, Агентства оборонных коммуникаций, Государственного департамента и ЦРУ. Он также был предоставлен союзникам США.

Когда USS Pueblo был захвачен Северной Кореей в 1968 году, на его борту находились KW-26. В ответ NSA внесло изменения в другие устройства в этой области, предположительно каким-то образом изменив криптоалгоритм, возможно, путем изменения ответвлений обратной связи регистра сдвига. Начиная с середины 1980-х, система KW-26 была снята с эксплуатации NSA и заменена более совершенным твердотельным шифратором данных TSEC / KG-84.