| |

| Разработчик (и) | Проект Tor |

|---|---|

| Первоначальный выпуск | 20 сентября 2002 г.; 18 лет назад (20.09.2002) |

| Стабильный выпуск (ы) [±] | |

| 0.4.4.5 (15 сентября 2020 г.; 46 дней назад (15.09.2020)). 0.4.3.6 (9 июля 2020 г.; 3 месяца назад (2020-07-09)). 0.3.5.11 LTS (9 июля 2020 г.; 3 месяца назад (2020-07-09))) | |

| Предварительные версии [±] | |

| нет текущих предварительных выпусков | |

| Репозиторий | |

| Написано на | C,Python |

| Операционная система | Unix-подобная (Android, Linux, macOS ), Microsoft Windows |

| Размер | 50–55 МБ |

| Тип | Overlay network, луковый маршрутизатор, анонимность |

| Лицензия | Лицензия BSD с тремя пунктами |

| Веб-сайт |

|

Tor - это бесплатное программное обеспечение с открытым исходным кодом для включения анонимной связи. Название происходит от аббревиатуры оригинального названия программного проекта «Луковый маршрутизатор». Tor направляет интернет-трафик через бесплатную всемирную добровольную оверлейную сеть, состоящую из более чем семи тысяч ретрансляторов, чтобы скрыть местоположение пользователя и его использование от любого, кто проводит наблюдение за сетью или анализ трафика.. Использование Tor затрудняет отслеживание активности пользователя в Интернете: это включает «посещение веб-сайтов, публикации в Интернете, мгновенные сообщения и другие формы связи». Предполагаемое использование Tor - защитить личную жизнь своих пользователей, а также их свободу и способность вести конфиденциальную коммуникацию, не позволяя контролировать их действия в Интернете.

Tor не препятствует онлайн-сервису определять, что доступ к нему осуществляется через Tor. Tor защищает конфиденциальность пользователя, но не скрывает тот факт, что кто-то использует Tor. Некоторые веб-сайты ограничивают доступ через Tor. Например, Википедия блокирует попытки пользователей Tor редактировать статьи, если не запрашивается специальное разрешение.

Луковая маршрутизация реализуется с помощью шифрования на приложения стека протокола связи, вложенных, как слои луковицы. Tor шифрует данные, включая IP-адрес следующего узла, несколько раз и отправляет их через виртуальный канал , состоящий из последовательных реле Tor со случайным выбором. Каждое реле расшифровывает уровень шифрования, чтобы выявить следующее реле в цепи, чтобы передать ему оставшиеся зашифрованные данные. Последний ретранслятор расшифровывает самый внутренний уровень шифрования и отправляет исходные данные по назначению, не раскрывая и не зная исходный IP-адрес. Временная система связи работает частично на каждом переходе в цепи Tor, этот метод исключает любую единственную точку, в которой используются сетевые устройства наблюдения с помощью сетевых наблюдений, которые полагаются на знание его источника и назначения. Злоумышленник может попытаться каким-либо образом деанонимизировать пользователя. Одним из способов достижения является использование уязвимого программного обеспечения на компьютере пользователя. У Google АНБ был метод, нацеленный на уязвимость под кодовым названием «EgotisticalGiraffe » - в устаревшей версии Firefox, которая когда-то была связана с пакетом Tor и, Как правило, нацелен на пользователей Tor для пристального наблюдения в рамках своей программы XKeyscore. Атаки на Tor являются активными областью академических исследований, которые приветствуются самим Tor Project. Основная часть финансирования разработки Tor поступила от федерального правительства США, используются через Управление военно-морских исследований и DARPA.

A картограмму иллюстрация использования Tor

A картограмму иллюстрация использования Tor Основной принцип Tor, «луковая маршрутизация», разработан в середине 1990-х сотрудников Военно-морской исследовательской лаборатории США, математиком Полом Сайверсоном и компьютерные науки Майкл Дж. Рид и Дэвид Гольдшлаг с целью защиты разведки связи США в сети. Луковая маршрутизация получила дальнейшее развитие в DARPA в 1997 году.

альфа-версия Tor, разработанная Сайверсоном и компьютерными учеными Роджером Дингледином и Ником. Мэтьюсона, который назвал The Onion Routing project, или проект Tor, был запущен 20 сентября 2002 года. Первый публичный релиз произошел через год. 13 августа 2004 года Сайверсон, Дингледин и Мэтьюсон представили "Tor: Луковый маршрутизатор второго поколения" на 13-м симпозиуме по безопасности USENIX. В 2004 году Лаборатория военно-морских исследований выпустила код для Tor по бесплатной лицензии, а Electronic Frontier Foundation (EFF) начал финансирование Dingledine и Mathewson для продолжения его разработки.

В декабре 2006 года, Дингледин, Мэтьюсон и еще пять человек основали Проект Tor, Массачусетс, 501 (c) (3) научно-образовательная некоммерческая организация. отвечает за поддержку Tor. EFF выступал в качестве финансового спонсора Проект Tor в первые годы своего существования среди первых финансовых спонсоров проекта Tor было Международное вещательное бюро, Интерньюс, Human Rights Watch, Кембриджский университет, Google и Stichting NLnet.

со штаб-квартирой в Нидерландах. До 2014 г. Большинство источников финансирования поступило от правительства США.

В ноябре 2014 года после операции Onymous возникло предположение, что уязвимость Tor была проведена. Источник BBC News сослался на «техническом прорыв», который позволил увидеть физическое расположение серверов. В ноябре 2015 года судебные документы по этому вопросу, помимо прочего, вызывают серьезную озабоченность по поводу этики исследований в области безопасности и права не подвергаться необоснованному обыску, гарантированного США Четвертой поправкой, могут также связать операцию правоохранительных органов с и атака на Tor в начале этого года.

В декабре 2015 года Tor Project объявил, что нанял Шари Стил в качестве своего нового исполнительного директора. Стил ранней войны Foundation Electronic Frontier в течение 15 лет, а в 2004 году возглавил решение EFF о финансировании ранней разработки Tor. Одна из основных ее целей - сделать более широкий доступ к анонимному веб-страницам.

В июле 2016 года все правление проекта Tor подало в отставку и объявило о создании новой доски. вверх Мэтт Блейз, Синди Кон, Габриэлла Коулман, Линус Нордберг, Меган Прайс и Брюс Шнайер.

| Категория | Процент |

|---|---|

| Азартные игры | 0,4 |

| Оружие | 1,4 |

| Чат | 2,2 |

| Новое. (еще не проиндексировано) | 2,2 |

| Злоупотребление | 2,2 |

| Книги | 2,5 |

| Каталог | 2,5 |

| Блог | 2,75 |

| порно | 2,75 |

| Хостинг | 3,5 |

| Хакинг | 4,25 |

| Поиск | 4.25 |

| Анонимность | 4.5 |

| Форум | 4.75 |

| Подделка | 5.2 |

| Информатор | 5.2 |

| Wiki | 5.2 |

| Почта | 5,7 |

| Биткойн | 6,2 |

| Мошенничество | 9 |

| Рынок | 9 |

| Наркотики | 15,4 |

| Категория | % от числа общего | % активных |

|---|---|---|

| Насилие | 0,3 | 0,6 |

| Оружие | 0,8 | 1,5 |

| Незаконное социальное | 1,2 | 2,4 |

| Хакинг | 1,8 | 3,5 |

| Запрещенные ссылки | 2,3 | 4,3 |

| незаконной порнографии | 2,3 | 4,5 |

| Экстремизм | 2,7 | 5,1 |

| Незаконные другие | 3,8 | 7.3 |

| 6.3 | 12 | |

| Незаконные наркотики | 8.1 | 15,5 |

| Незаконные + Неизвестные | 22,6 | 43,2 |

| Всего незаконных | 29,7 | 56,8 |

| Неактивный | 47,7 | |

| Активный | 52,3 |

Tor позволяет своим пользователям просматривать Интернет, общаться в чате и отправлять мгновенные сообщения анонимно, и используется широкий круг людей как для законных, так и для незаконных целей. Tor, например, использовался преступными организациями, групп хактивизм и правоохранительными организациями в разных целях, иногда одновременно; аналогичным образом правительство США по-разному финансируют Tor (Государственный департамент США, Национальный научный фонд и - через Совет управляющих по телерадиовещанию, который частично финансирует Tor до октября 2012 года - Radio Free Азия ) и стремиться его ниспровергнуть.

Tor не предназначен для полного решения проблемы анонимности в сети. Tor не предназначен для уменьшения вероятности того, что сайты будут отслеживать действия и обратно к пользователю.

Tor также используется для незаконных действий, например, для получения доступа к цензурированным информацией, чтобы организовать политическую деятельность, и люди используют Tor для социальной защиты переписки: переговорных комнат и веб-дискуссий для выживших жертв преступлений и преступлений против критики глав государств.

Tor был описан The Economist в <отношении191>Биткойн и Silk Road как «темный уголок Интернета». Он стал мишенью американского Агентства национальной безопасности и британского GCHQ разведывательных служб, хотя и с незначительным успехом, но более успешно со стороны британцев Национальное по борьбе с преступностью в своей операции нотариально. В то же время GCHQ использует инструмент Shadowcat для «сквозного зашифрованного доступа к VPS через SSH с использованием сети Tor». Tor может информативно для анонимной клеветы, несанкционированной конфиденциальной информации конфиденциальной информации, нарушения авторских прав, распространения незаконного контента сексуального характера, продажи контролируемых веществ, оружия и кражи номера кредитных карт, отмывание денег, банковское мошенничество, кража личных данных и обмен поддельной валюты ; черный рынок использует инфраструктуру Tor, по крайней мере частично, в сочетании с Биткойном. Он также использовался для блокировки IoT устройств.

В своей жалобе на Росс Уильям Ульбрихт из Silk Road, США Федеральное бюро расследований признало, что Tor «известен законным использованием». Согласно CNET, функция анонимности Tor "одобрена Electronic Frontier Foundation (EFF) и другими за гражданские свободы в качестве метода для информаторов и правозащитников.. Руководство EFF по самозащите слежения включает описание того, как Tor вписывается в более крупную стратегию защиты и анонимности.

В 2014 году Ева Гальперин из EFF сказала журналу BusinessWeek, что «самая большая проблема "

Проект Tor утверждает, что пользователи Tor включают" нормальных людей ", которые пользователи Tor включают в себя" нормальных людей ", которые хотят скрыть свою деятельность в Интернете от веб-сайтов и рекламодателей, людей, незащищенных кибершпионажем, пользователей, избегающих цензуры, таких как активисты, журналисты и военные. По состоянию на ноябрь 2013 года у Tor было около четырех миллионов пользователей. По данным Wall Street Journal, в 2012 году 14% трафика Tor приходилось на Соединенные Штаты, причем люди из «стран, подвергшихся цензуре Интернета», были его вторым по величине пользовательской базой. Tor все чаще используется жертвами домашнего насилия, а также социальными работниками и агентствами, которые им дают, даже несмотря на то, что работники приютов могли иметь или не иметь профессионального обучения по вопросам кибербезопасности. Однако при правильном развертывании он предотвращает цифровое преследование, которое увеличилось из-за преобладания цифровых медиа в современной сетевой жизни. Наряду с SecureDrop, Tor используется такими новостными организациями, как The Guardian, The New Yorker, ProPublica и The Intercept. для защиты конфиденциальности информаторов.

В марте 2015 года Парламентское управление и технологии опубликовало брифинг, в котором говорилось, что «Существует широко распространенное мнение о том, что полный запрет онлайн-систем анонимности не рассматривается как приемлемый вариант В отчете также отмечалось, что Tor «играет незначительную роль в онлайн-просмотре и распространенииристойных изображений детей» (отчасти из-за присущей ему задержкой).); рекламировались его использование Internet Watch Foundation, полезность его луковых сервисов для информаторов и обход Великого файрвола Китая.

Исполнительный директор Tor, Эндрю Левман, также сказал в августе 2014 года, что агенты АНБ и GCHQ анонимно предоставили Tor сообщает об ошибках.

Часто задаваемые вопросы проекта Tor содержат аргументы в поддержку EFF:

Преступники уже могут творить плоскую хие вещи. Тор обеспечивает использование обычных людей, которые хотят нарушить закон.

Tor обеспечивает защиту обычных людей, которые хотят установить закон. Только у преступников сейчас есть конфиденциальность, и нам нужно это исправить....

Итак, преступники теоретически могли бы использовать Tor, но у них уже есть лучшие варианты, и маловероятно, удаление Tor у мир остановит их от плохих поступков. В то же время Tor и другие меры конфиденциальности могут бороться с кражей личных данных, физическими преступлениями, такими как преследование и т. Д.

— FAQ по проекту Tor Инфографика о том, как работает Tor, автор EFF

Инфографика о том, как работает Tor, автор EFF Tor стремится скрыть личность своих пользователей и их онлайн-активность от наблюдения и анализа трафика разделение идентификации и маршрутизации. Это реализация луковой маршрутизации, которая шифрует и затем случайным образом перенаправляет сообщения через сеть ретрансляторов, которые управляют добровольцами по всему миру. Эти луковые маршрутизаторы используют шифрование многоуровневым способом (отсюда и луковичная метафора), чтобы надежную совершенную секретность между ретрансляторами, тем самым анонимностью пользователей в сети. Эта анонимность на размещении цифрового цензура контента с помощью функций анонимной луковой службы Tor. Кроме того, сохраняя в секрете некоторые входные реле (мостовые реле), пользователи могут избежать интернет-цензуры, которая полагается на блокировку общедоступных ретрансляторов Tor.

Потому что IP-адрес отправителя и получателя одновременно не в открытый тексте адрес на любом этапе пути, любой, кто подслушивает в любой точке канала связи, не может напрямую идентифицировать оба конца. Кроме того, отправителю сообщения является последний узел Tor (называемый выходным узлом), а не отправитель.

Визуальное трафик между некоторыми ретрансляторами Tor узлами из открытого источника программы сниффинга пакетов EtherApe

Визуальное трафик между некоторыми ретрансляторами Tor узлами из открытого источника программы сниффинга пакетов EtherApe Приложения, поддерживающие SOCKS пользователя Tor, могут быть настроены для направления их сетевого трафика через интерфейс экземпляров SOCKS Tor, который прослушивает TCP-порт 9050 (для автономного Tor) или 9150 (для Tor Пакет) на локальный хост. Tor создаёт виртуальные каналы через сеть Tor, через который он может мультиплексировать и направлять этот трафик к месту назначения. Попав внутрь сети Tor, трафик пересылается от маршрутизатора к маршрутизатору по цепи, в конечном итоге достигая выходного узла, в котором доступен пакет открытого текста, который пересылается в исходное место назначения. Если смотреть из пункта назначения, кажется, что трафик исходит от узла выхода Tor.

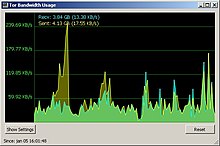

Невыпускное реле Tor с максимальной выходной мощностью 239,69 кбит / с.

Невыпускное реле Tor с максимальной выходной мощностью 239,69 кбит / с. Независимость от приложений Tor отличает его от других анонимных сетей: оно работает с потоком Протокол управления передачей (TCP) уровень. Приложения, трафик которых обычно анонимизируется с помощью Tor, включают Internet Relay Chat (IRC), обмен мгновенными сообщениями и просмотр World Wide Web.

Tor также может обеспечивать анонимность веб-сайтам и другим серверам. Серверы, настроенные для приема входящих подключений только через Tor, называются луковыми службами (ранее скрытыми службами ). Вместо того, чтобы раскрывать IP-адрес сервера (и, следовательно, его местоположение в сети), доступ к луковичной службе осуществляется через его луковый адрес, обычно через Tor Browser. Сеть Tor распознает эти адреса, просматривая соответствующие им открытые ключи и точки введения в распределенной хэш-таблице внутри сети. Он может маршрутизировать данные в луковые службы и из них, даже те, которые размещены за межсетевыми экранами или трансляторами сетевых адресов (NAT), сохраняя анонимность обеих сторон. Tor необходим для доступа к этим onion-сервисам.

Onion-сервисы были впервые указаны в 2003 году и были развернуты в сети Tor с 2004 года. Помимо базы данных, в которой хранятся дескрипторы onion-сервисов, Tor децентрализован по своей конструкции; нет прямого доступного для чтения списка всех луковых сервисов, хотя ряд луковых сервисов каталогизирует публично известные луковые адреса.

Поскольку луковые сервисы полностью маршрутизируют свой трафик через сеть Tor, соединение с луковыми сервисами зашифровано из конца в конец и не подлежит перехвату. Однако есть проблемы с безопасностью, связанные с onion-сервисами Tor. Например, службы, доступные через луковые службы Tor и общедоступный Интернет, подвержены корреляционным атакам и, следовательно, не могут быть полностью скрыты. К другим подводным камням относятся неправильно настроенные службы (например, идентификационная информация, включенная по умолчанию в ответы об ошибках веб-сервера), статистику времени безотказной работы и простоя, перекрестные атаки и ошибки пользователя. Программа с открытымисходным кодом OnionScan, написанная независимым исследователем безопасности Сарой Джейми Льюис, всесторонне исследует луковые службы на наличие недостатков и уязвимостей. (Льюис также был пионером в области луковых фаллоимитаторов, поскольку секс-игрушки могут быть небезопасно подключены через Интернет.)

Службы Onion также могут быть доступны из стандартного веб-сайта без клиентское подключение к сети Tor с использованием таких сервисов, как Tor2web. Популярные источники ссылок даркнета .onion <458 включают Pastebin, Twitter, Reddit и другие Интернет-форумы.

Nyx (ранее ARM) - это монитор состояния системы строки, написанный на Python для Tor. Это работает так же, как наверх для использования, предоставляя статистику в системе реального времени для:

. Большинство атрибутов Nyx можно настроить с помощью дополнительного файла конфигурации . Он работает на любой платформе, поддерживаемой curses, включая Linux, macOS и другие варианты Unix-подобных.

Проект стартовал летом 2009 года, а с 18 июля 2010 года является официальной частью проекта Tor. Это бесплатное программное обеспечение, доступное по Стандартной общественной лицензии GNU.

Как и все текущие с низкой задержкой сети анонимности Tor не может и не защитить от мониторинга трафика на границах сети Tor (т.е. трафик, входящего и выходящего из сети). Хотя Tor обеспечивает защиту от анализа трафика, он не может предотвратить проверку трафика (также называемое сквозной корреляцией).

Несмотря на известные слабые стороны и перечисленные здесь атаки, исследование 2009 г. выявлено, что Tor и альтернативная сетевая система JonDonym (Java Anon Proxy, JAP) считаются более устойчивыми методами снятия отпечатков пальцев с веб-сайтов, чем другие протоколы туннелирования.

Причина этого - обычный односкачковый Протоколы VPN не нуждаются в восстановлении пакетных данных почти в такой степени, как многопользовательские сервисы, такие как Tor или JonDonym. Отпечатки веб-сайтов дали точность более 90% для идентификации пакетов HTTP по обычным протоколам VPN по сравнению с Tor, который дал точность 2,96%. Однако некоторые протоколы, такие как OpenSSH и OpenVPN, требовали большого количества данных для идентификации пакетов HTTP.

Исследователи из Мичиганского университета разработали сетевой сканер, позволяющий идентифицировать 86% действующих "мостов" Tor за одно сканирование.

Если автономная система (AS) существует на обоих сегментах пути от клиента к реле входа и от реле выхода к месту назначения, такая AS может статистически коррелировать трафик на сегментах входа и выхода пути определить место назначения, с которым клиент общался. В 2012 году LASTor метод прогнозирования набора этого набора двух сегментов и последующего предотвращения пути во время алгоритма пути на стороне клиента. В этой статье они также уменьшают задержку, выбирая более короткие географические пути между клиентом и местом назначения.

В сентябре 2007 года шведский консультант по безопасности Дэн Эгерстад сообщил, что перехватил имена пользователей и пароли для учетных записей электронной почты путем управления и мониторинга выходных узлов Tor. Tor не может зашифровать трафик между выходным узлом и целевым сервером, любой выходной узел может захватывать проходящий через него трафик, который не использует сквозное шифрование, например Secure Level сокетов (SSL) или Безопасность транспортного уровня (TLS). Хотя это по своей сути не может нарушать анонимность источника трафика, перехваченный таким образом выбранными третьими сторонами, может раскрыть информацию об источнике в виде полезной нагрузки и данных протокола или их обоих. Более того, Эгерстад осторожно относится к возможной подрывной деятельности Tor со стороны спецслужб:

«Если вы действительно посмотрите, где размещены эти узлы Tor и насколько они велики, то некоторые из этих узлов стоят тысячи долларов каждый месяц только для размещения, поскольку они используют большую пропускную способность, они являются высокопроизводительными серверами и т. д.. Кто будет платить за это и оставаться анонимным? "

В октябре 2011 года исследовательская группа из ESIEA заявила, что представила способ взломать Tor, расшифровав проходящие через нее сообщения. Методика, которую они описывают, требует создания карты сетевых узлов Tor, контроля одной трети из них, а затем получение их ключей шифрования и алгоритма начальных чисел. Затем, используя эти известные ключи и начальные числа, они заявляют о способности расшифровать два уровня шифрования из трех. Чтобы перенаправить трафик Tor на контролируемые ими узлы, они использовали атаку отказ в обслуживании. В официальном блоге Tor был опубликован ответ на это утверждение, в котором говорится, что слухи о компрометации Tor

Существует два метода пассивного анализа трафика, злоумышленник извлекает функции из трафи. ка определенного потока на одной стороне сети и ищет эти функции на другой стороне сети. В методе активного анализа трафика злоумышленник изменяет тайминги пакетов в соответствии с определенным шаблоном и ищет этот шаблон на другой стороне сети; поэтому злоумышленник может связать потоки с одной стороны с другой стороны сети и нарушить ее анонимность. Показано, что хотя к пакетам добавляется временной шум, активные методы анализа трафика, устойчивые к такому шуму.

Стивен Мердок и Джордж Данезис из Кембриджского университета представили статью на симпозиум IEEE 2005 г. по безопасности и конфиденциальности по методам анализа трафика, которые позволяют злоумышленникам, имеющим лишь частичное представление о сети, делать выводы, какие узлы используются для ретрансляции анонимных потоков. Эти методы значительно снижают анонимность, обеспечиваемую Tor. Мердок и Данезис также показали, что в противном случае несвязанные потоки могут быть связаны с одним и тем же инициатором. Однако эта атака не может раскрыть личность первоначального пользователя. Мердок работает и финансируется Tor с 2006 года.

Операторы Интернет-сайтов имеют возможность предотвращать трафик с выходных узлов Tor или предлагать ограниченные функциональные возможности для пользователей Tor. Например, обычно невозможно редактировать Википедию при использовании Tor или при использовании IP-адреса, также используемого узлом выхода Tor. BBC блокирует IP-адреса всех известных охранников Tor и выходных узлов из своей службы iPlayer, хотя реле и мосты не блокируются.

В марте 2011 года исследователи из Rocquencourt Французского института исследований в области компьютерных наук и автоматизации (Национальный институт исследований в области информатики и автоматизации, INRIA) задокументировали атаку, способную раскрыть IP-адреса пользователей BitTorrent в сети Tor. Атака «плохого яблока» использует преимущества небезопасного использования приложений, чтобы связать одновременное использование защищенного приложения с IP-адресом данного пользователя Tor. Один метод атаки узла зависит от контроля выходного метода или ответа трекера перехвата, в то время как вторичный метод атаки частично основан на статистической эксплуатации распределенной хеш-таблицы. Согласно исследованию:

Результаты, представленные в исследовательской статье об атаке «плохое яблоко», основаны на атаке «в дикой природе», запущенной авторами исследования против сети Tor. Атака была нацелена на шесть выходных узлов, длилась двадцать три дня и выявила в общей сложности 10 000 IP-адресов активных пользователей Tor. Это исследование важно, поскольку это первая задокументированная атака, предназначенная для P2P приложений для обмена файлами на Tor. BitTorrent может генерировать до 40% всего трафика Tor. Более того, атака «плохое яблоко» эффективна против небезопасного использования любого приложения через Tor, а не только BitTorrent.

Исследователи из Французского института компьютерных исследований Наука и автоматизация (INRIA) показала, что метод диссимуляции Tor в BitTorrent может быть обойден злоумышленниками, контролируемыми выходным узлом Tor. Исследование проводилось путем мониторинга шести узлов выхода в течение двадцати трех дней. В исследованиях использовались три вектора атаки :

С помощью этого метода исследователи идентифицировали другие инициированные потоки пользователей, чьи IP-адреса были раскрыты.

Янсен и др. имеется атаку DDoS, нацеленная программа программного обеспечения узла Tor, а также средства защиты от этой атака и ее. Атака работает с использованием сговорившихся клиентов и сервера и заполнения очередей выходного узла до тех пор, пока узел не исчерпает память и, следовательно, не сможет обслуживать других (настоящих) клиентов. Атакуя таким образом значительная часть выходных узлов, злоумышленник может плохить сеть и увеличить вероятность попадания в цель, используя узлы, контролируемые злоумышленником.

Heartbleed OpenSSL ошибка привела к нарушению работы сети Tor на несколько дней в апреле 2014 года, когда были обновлены закрытые ключи. Проект Tor рекомендовал оператора ретрансляторов Tor и операторов лучевых служб отозвать и сгенерировать новые ключи после исправления OpenSSL, но отметим, что ретрансляторы Tor используют два набора ключей, а конструкция Tor использует два набора ключей, сводит к минимуму влияние использования одного реле. 586 ретрансляторов, которые, как позже, были подвержены ошибке Heartbleed, были отключены в качестве меры предосторожности.

30 июля 2014 года проект Tor выпустил предупреждение о безопасности «раннее реле. атака подтверждения трафика », с помощью которого можно настроить группу ретрансляторов, которые пытаются деанонимизировать пользователей и операторов луковых услуг. Таким образом, атакующий узел каталога службы лука изменил заголовки ретранслируемых ячеек, пометив их как «ретранслируемые» или «ретранслируемые» по-разному, чтобы закодировать дополнительную информацию и отправить их обратно запрашивающему пользователю / оператору. Если узел охраны / входа пользователя / оператора также был частью атакующих реле, атакующие реле могли бы иметь возможность захватывать IP-адрес пользователя / оператора вместе с служебной информацией лука, которую запрашивал пользователь / оператор. Атакующие реле были достаточно стабильны, чтобы их можно было обозначить как «пригодные в качестве скрытого служебного каталога» и «подходящие для защиты входа»; следовательно, и пользователи луковых служб, и луковые службы могли использовать эти ретрансляторы в качестве охранников и узлов каталога скрытых служб.

Атакующие узлы присоединились к сети в начале года, 30 января, и проект удалил их 4 Июль. Хотя неясно, когда началась атака, проект предполагал, что в период с февраля по июль IP-адреса пользователей и операторов луковых служб могут быть раскрыты.

В проекте упоминались следующие меры защиты, помимо удаления атакующих реле из сети. :

В Novem