Пример фишингового электронного письма, замаскированного под официальное электронное письмо от (вымышленного) банка. Отправитель пытается обманом заставить получателя раскрыть конфиденциальную информацию, «подтверждая» ее на веб-сайте фишера. Обратите внимание на орфографическую ошибку в полученных словах и несоответствие полученного и несоответствие соответственно. Хотя URL-адрес веб-страницы банка кажется допустимым, гиперссылка указывает на веб-страницу фишера.

Пример фишингового электронного письма, замаскированного под официальное электронное письмо от (вымышленного) банка. Отправитель пытается обманом заставить получателя раскрыть конфиденциальную информацию, «подтверждая» ее на веб-сайте фишера. Обратите внимание на орфографическую ошибку в полученных словах и несоответствие полученного и несоответствие соответственно. Хотя URL-адрес веб-страницы банка кажется допустимым, гиперссылка указывает на веб-страницу фишера. Фишинг - это попытка мошенничества получить конфиденциальную информацию или данные, такие как имена пользователей, пароли и другие данные, замаскировавшись под надежную организацию в электронном сообщении. Обычно осуществляется с помощью спуфинга электронной почты, обмена мгновенными сообщениями и текстовых сообщений, фишинг часто побуждает пользователей вводить личную информацию на поддельном веб-сайте, который соответствует внешний вид законного сайта.

Фишинг - это пример методов социальной инженерии, используемых для обмана пользователей. Пользователи соблазняются сообщениями, которые якобы исходят от доверенных лиц, таких как социальные сети, аукционные сайты, банки, коллеги / руководители, процессоры онлайн-платежей или ИТ-администраторы..

Попытки справиться с фишинговыми инцидентами включают законодательство, обучение пользователей, повышение осведомленности общественности и технические меры безопасности (последние из-за фишинговых атак, часто использующих слабые места в текущей веб-безопасности).

Слово создано как омофон и сенсационное написание слова fishing под влиянием фрикинга.

Попытки фишинга, направленные на конкретных лиц или компании, известны как целевой фишинг. В отличие от массового фишинга злоумышленники с целевым фишингом часто собирают и используют личную информацию о своей цели, чтобы увеличить вероятность успеха.

Первое исследование социального фишинга, типа целевой фишинг-атаки, использующей информацию о дружбе из социальных сетей. сетей, показали более 70% успешных экспериментов.

Внутри организаций целевой фишинг нацелен на сотрудников, обычно руководителей или сотрудников финансовых отделов, имеющих доступ к финансовым данным.

Threat Group-4127 (Fancy Bear) использовала тактику целевого фишинга для нацеливания на учетные записи электронной почты, связанные с президентской кампанией Хиллари Клинтон в 2016 году. Они атаковали более 1800 аккаунтов Google и внедрили домен accounts-google.com, чтобы угрожать целевым пользователям.

Под термином китобойный промысел подразумевается для целенаправленных фишинговых атак, направленных конкретно на руководителей высшего звена и других высокопоставленных целей. В таких случаях контент будет ориентирован на руководителя высшего звена и его роль в компании. Содержание электронного письма о китобойной атаке может быть административным вопросом, таким как повестка в суд или жалоба клиента.

Катфишинг (пишется с помощью «ph») представляет собой тип онлайн-обмана, который включает в себя близкое знакомство с кем-либо, чтобы получить доступ к информации или ресурсам, обычно находящимся под контролем знака, или иным образом получить контроль над поведением цели.

Кетфишинг (пишется с буквой «f»), похожая, но отличная от других концепция, подразумевает, что человек создает социальную сеть в качестве марионетки в носке или вымышленного человека в чтобы завлечь кого-то (обычно) романтическими отношениями. Обычно это начинается в Интернете, с надежды или обещания перерасти в реальный роман. Это никогда не является целью преступника; как правило, он стремится получить доступ к деньгам или ресурсам марки или получить подарки или иное вознаграждение от жертвы. Иногда это может быть форма самоуправления для привлечения внимания.

Клонирование фишинга - это тип фишинговой атаки, при которой законное и ранее доставленное электронное письмо, содержащее вложение или ссылка имеет содержание и адрес (а) получателя и используется для создания почти идентичного или клонированного электронного письма. Вложение или ссылка в электронном письме заменяется вредоносной версией, а затем отправляется с поддельного адреса электронной почты, который выглядит как исходящий от исходного отправителя. Он может утверждать, что является повторной отправкой оригинала или обновленной версии оригинала. Обычно для этого требуется, чтобы отправитель или получатель были ранее взломаны, чтобы третья сторона-злоумышленник могла получить законную электронную почту.

Не для всех фишинговых атак требуется поддельный веб-сайт. В сообщениях, которые якобы были отправлены из банка, пользователям предлагалось набрать номер телефона по поводу проблем с их банковскими счетами. После набора номера телефона (принадлежащего фишеру и предоставленного службой передачи голоса по IP ) пользователям предлагается ввести номера своих учетных записей и PIN-код. Вишинг (голосовой фишинг) иногда использует поддельные данные идентификатора вызывающего абонента, чтобы создать впечатление, что звонки поступают из доверенной организации.

SMS-фишинг или smishing использует текстовые сообщения мобильного телефона, чтобы доставить приманку, чтобы побудить людей раскрыть свою личную информацию. Smishing-атаки обычно предлагают пользователю щелкнуть ссылку, позвонить по номеру телефона или связаться с адресом электронной почты, предоставленным злоумышленником в SMS-сообщении. Затем жертве предлагается предоставить свои личные данные; часто учетные данные для других веб-сайтов или служб. Кроме того, из-за особенностей мобильных браузеров URL-адреса могут отображаться не полностью; это может затруднить идентификацию незаконной страницы входа в систему. Поскольку рынок мобильных телефонов сейчас перенасыщен смартфонами, у всех есть быстрое подключение к Интернету, вредоносная ссылка, отправленная через SMS, может дать тот же результат, что и при отправке через электронную почту. Шутливые сообщения могут поступать с телефонных номеров в странном или неожиданном формате.

В июне 2018 года Orange County Агентство социальных услуг (SSA) предупредило жителей о мошенничестве с текстовыми сообщениями, которое пытается получить информацию о держателях карт клиентов CalWORKs, CalFresh и General Relief по всей Калифорнии.

Большинство видов фишинга используют те или иные формы технического обмана, предназначенные для ссылка в электронном письме (и поддельный веб-сайт, на который она ведет), по всей видимости, принадлежит поддельной организации. Ошибки в написании URL-адресов или использование из поддоменов - распространенные уловки, используемые фишерами. В следующем примере URL-адреса, http://www.yourbank.example.com/, похоже, что URL-адрес приведет вас в раздел примеров на веб-сайте yourbank; на самом деле этот URL указывает на раздел yourbank (т.е. фишинг) на примере веб-сайта. Другой распространенный прием - сделать так, чтобы отображаемый текст ссылки (текст между тегами ) предлагал надежное место назначения, когда ссылка фактически ведет на сайт фишеров. Многие почтовые клиенты для настольных ПК и веб-браузеры будут отображать целевой URL-адрес ссылки в строке состояния при наведении на нее мыши. Однако в некоторых случаях такое поведение может быть отменено фишером. Эквивалентные мобильные приложения обычно не имеют этой функции предварительного просмотра.

Интернационализированные доменные имена (IDN) могут быть использованы с помощью спуфинга IDN или атак с использованием гомографа для создания веб-адресов, визуально идентичных законному сайту, что вместо этого приводит к вредоносному версия. Фишеры воспользовались аналогичным риском, используя открытые перенаправители URL на веб-сайтах доверенных организаций, чтобы замаскировать вредоносные URL-адреса с помощью доверенного домена. Даже цифровые сертификаты не решают эту проблему, потому что фишер вполне может приобрести действующий сертификат и впоследствии изменить контент для подделки подлинного веб-сайта или разместить фишинговый сайт вообще без SSL.

Иногда фишеры использовали изображения вместо текста, чтобы антифишинговые фильтры затрудняли обнаружение текста, обычно используемого в фишинговых письмах. В ответ более сложные антифишинговые фильтры могут восстанавливать скрытый текст на изображениях с помощью оптического распознавания символов (OCR).

Чтобы избежать антифишинговых методов, которые сканируют веб-сайты на предмет фишинга. текста, фишеры иногда используют Adobe Flash (метод, известный как флеширование). Они очень похожи на настоящий веб-сайт, но скрывают текст в мультимедийном объекте.

Некоторые фишинговые мошенники используют команды JavaScript для изменения адресная строка веб-сайта, на который они ведут. Это делается либо путем размещения изображения допустимого URL-адреса в адресной строке, либо путем закрытия исходной панели и открытия новой с допустимым URL-адресом.

Злоумышленник также потенциально может использовать уязвимости в доверенном собственные скрипты сайта против жертвы. Эти типы атак, известные как межсайтовый скриптинг (XSS), особенно проблематичны, поскольку они заставляют пользователя войти в систему на собственной веб-странице своего банка или службы, где все с веб-адреса к сертификатам безопасности кажется правильным. На самом деле ссылка на веб-сайт создана для проведения атаки, поэтому ее очень сложно обнаружить без специальных знаний. Такой недостаток был использован в 2006 году против PayPal.

Скрытое перенаправление - это тонкий метод выполнения фишинговых атак, который заставляет ссылки выглядеть законными, но фактически перенаправляет жертву на веб-сайт злоумышленника. Ошибка обычно маскируется под всплывающим окном входа в систему на основе домена затронутого сайта. Это может повлиять на OAuth 2.0 и OpenID на основе хорошо известных параметров эксплойта. При этом часто используются открытые перенаправления и уязвимости XSS на веб-сайтах сторонних приложений. Пользователи также могут быть перенаправлены на фишинговые веб-сайты скрытно через вредоносные расширения браузера.

Обычные попытки фишинга легко обнаружить, потому что URL-адрес вредоносной страницы обычно отличается от реальной ссылки на сайт. Для скрытого перенаправления злоумышленник может вместо этого использовать настоящий веб-сайт, повредив его с помощью вредоносного всплывающего диалогового окна входа в систему. Это отличает скрытое перенаправление от других.

Например, предположим, что жертва нажимает вредоносную фишинговую ссылку, начинающуюся с Facebook. Всплывающее окно от Facebook спросит, хочет ли жертва авторизовать приложение. Если жертва решит авторизовать приложение, злоумышленнику будет отправлен «токен», и личная конфиденциальная информация жертвы может быть раскрыта. Эта информация может включать адрес электронной почты, дату рождения, контакты и историю работы. Если «токен» имеет более высокие привилегии, злоумышленник может получить более конфиденциальную информацию, включая почтовый ящик, присутствие в сети и список друзей. Что еще хуже, злоумышленник может контролировать и управлять учетной записью пользователя . Даже если жертва не решает авторизовать приложение, она по-прежнему будет перенаправлена на веб-сайт, контролируемый злоумышленником. Это потенциально может дополнительно скомпрометировать жертву.

Эту уязвимость обнаружил Ван Цзин, доктор математики.D. Студент школы физико-математических наук Технологического университета Наньян в Сингапуре. Скрытое перенаправление является заметным недостатком безопасности, хотя и не представляет угрозы для Интернета, заслуживающей особого внимания.

Пользователи могут быть поощрены нажимать на различные виды неожиданного содержания по разным техническим и социальным причинам. Например, вредоносное вложение может маскироваться под безобидную ссылку Документ Google.

В качестве альтернативы пользователь s могут быть возмущены фейковыми новостями, щелкнуть ссылку и заразиться.

Техника фишинга подробно описана в документе и презентации, представленных Международной группе пользователей HP 1987 года, Interex.

Термин «фишинг» "был придуман известным спамером и хакером в середине 90-х. Первое зарегистрированное упоминание этого термина встречается в хакерском инструменте AOHell (по словам его создателя), который включает функцию попытки кражи паролей или финансовых данных пользователей America Online.

Фишинг на AOL был тесно связан с сообществом warez, которое обменивалось нелицензионным программным обеспечением и черной шляпой сцена взлома, в ходе которого было совершено мошенничество с кредитными картами и другие преступления в Интернете. Правоприменение AOL обнаружит слова, используемые в чатах AOL для приостановки аккаунтов лиц, причастных к подделке программного обеспечения и торговле украденными аккаунтами. Этот термин был использован потому, что «<><" is the single most common tag of HTML that was found in all chat transcripts naturally, and as such could not be detected or filtered by AOL staff. The symbol <>< was replaced for any wording that referred to stolen credit cards, accounts, or illegal activity. Since the symbol looked like a fish, and due to the popularity of фрикинг он был адаптирован как« фишинг ». AOHell, выпущенная в начале 1995 года, была программой, разработанной для взлома пользователей AOL, позволяя злоумышленнику выдавать себя за Сотруднику AOL, и отправьте мгновенное сообщение потенциальной жертве с просьбой раскрыть свой пароль. Чтобы заставить жертву отказаться от конфиденциальной информации, сообщение может включать в себя такие императивы, как «подтвердите свою учетную запись. "или" подтвердить платежную информацию ".

После того, как жертва раскрыла пароль, злоумышленник мог получить доступ к учетной записи жертвы и использовать ее в мошеннических целях. Как для фишинга, так и для варазинга на AOL обычно требовались специально написанные программы, такие как AOHell. Фишинг стал настолько распространенным в AOL, что они добавили строку во все мгновенные сообщения, в которой говорилось: «Никто, работающий в AOL, не будет запрашивать ваш пароль или платежную информацию». Пользователь, использующий как учетную запись AIM, так и Учетная запись AOL от интернет-провайдера одновременно может фишинговать членов AOL с соответствующими Безнаказанность, поскольку интернет-аккаунты AIM могли использоваться не членами AOL в интернете, и к ним нельзя было применить какие-либо меры (например, сообщить в отдел TOS AOL для принятия дисциплинарных мер). В конце 1995 года взломщики AOL прибегли к фишингу для легальных аккаунтов после того, как AOL ввела принятые в конце 1995 года меры по предотвращению использования поддельных, созданных алгоритмически, для открытия счетов. В конце концов, политика AOL вынудила нарушить авторские права на серверах AOL, и AOL незамедлительно деактивировала учетные записи, участвующие в фишинге, часто до того, как жертвы успевали ответить. Отключение варез-сцены на AOL заставило большинство фишеров покинуть сервис.

| Год | Кампании |

|---|---|

| 2005 | 173,063 |

| 2006 | 268,126 |

| 2007 | 327,814 |

| 2008 | 335,965 |

| 2009 | 412,392 |

| 2010 | 313,517 |

| 2011 | 284,445 |

| 2012 | 320,081 |

| 2013 | 491,399 |

| 2014 | 704,178 |

| 2015 | 1,413,978 |

| Год | Янв | Фев | мар | апр | май | июн | июл | авг | сен | Октябрь | ноя | декабрь | Всего |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 2005 | 12,845 | 13,468 | 12,883 | 14,411 | 14,987 | 15,050 | 14,135 | 13,776 | 13,562 | 15,820 | 16,882 | 15,244 | 173,063 |

| 2006 | 17,877 | 17,163 | 18,480 | 17,490 | 20,109 | 28,571 | 23,670 | 26,150 | 22,136 | 26,877 | 25,816 | 23,787 | 268,126 |

| 2007 | 29,930 | 23,610 | 24,853 | 23,656 | 23,415 | 28,888 | 23,917 | 25,624 | 38,514 | 31,650 | 28,074 | 25 683 | 327 814 |

| 2008 | 29,284 | 30,716 | 25,630 | 24,924 | 23,762 | 28,151 | 24,007 | 33,928 | 33,261 | 34,758 | 24,357 | 23,187 | 335,965 |

| 2009 | 34,588 | 31,298 | 30,125 | 35,287 | 37,165 | 35,918 | 34,683 | 40,621 | 40,066 | 33,254 | 30,490 | 28,897 | 412,392 |

| 2010 | 29,499 | 26,909 | 30,577 | 24,664 | 26,781 | 33,617 | 26,353 | 25,273 | 22,188 | 23,619 | 23,017 | 21,020 | 313,517 |

| 2011 | 23,535 | 25018 | 26,402 | 20,908 | 22,195 | 22,273 | 24,129 | 23,327 | 18,388 | 19,606 | 25,685 | 32,979 | 284,445 |

| 2012 | 25,444 | 30,237 | 29,762 | 25,85 0 | 33,464 | 24,811 | 30,955 | 21,751 | 21,684 | 23,365 | 24,563 | 28,195 | 320,081 |

| 2013 | 28,850 | 25,385 | 19,892 | 20,086 | 18,297 | 38,100 | 61,453 | 61,792 | 56,767 | 55,241 | 53,047 | 52,489 | 491,399 |

| 2014 | 53,984 | 56,883 | 60,925 | 57,733 | 60,809 | 53,259 | 55,282 | 54,390 | 53,661 | 68,270 | 66,217 | 62,765 | 704,178 |

| 2015 | 49,608 | 55,795 | 115,808 | 142,099 | 149,616 | 125,757 | 142,155 | 146,439 | 106,421 | 194,499 | 105,233 | 80,548 | 1,413,978 |

| 2016 | 99,384 | 229,315 | 229,265 | 121,028 | 96,490 | 98,006 | 93,160 | 66,166 | 69,925 | 51,153 | 64,324 | 95,555 | 1,313,771 |

| 2017 | 96,148 | 100,932 | 121,860 | 87,453 | 93,285 | 92,657 | 99,024 | 99,172 | 98,012 | 61,322 | 86,547 | 85,744 | 1,122,156 |

| 2018 | 89,250 | 89,010 | 84,444 | 91054 | 82,547 | 90,882 | 93,078 | 89,323 | 88,156 | 87,619 | 64,905 | 87,386 | 1,040,654 |

| 2019 | 34,630 | 35,364 | 42,399 | 37,054 | 40,177 | 34,932 | 35,530 | 40,457 | 42,273 | 45 057 | 42 424 | 45 072 | 475 369 |

«Отчеты APWG о тенденциях фишинговых атак». Проверено 5 мая 2019 г.

Существуют антифишинговые веб-сайты, которые публикуют точные сообщения, которые недавно циркулировали в Интернете, такие как FraudWatch International и Millersmiles. Такие сайты часто предоставляют конкретную информацию о конкретных сообщениях.

Еще в 2007 году применение антифишинговых стратегий компаниями, которым необходимо защищать личную и финансовую информацию, было низким. Сейчас существует несколько различных методов борьбы с фишингом, в том числе законодательство и технологии, разработанные специально для защиты от фишинга. Эти методы включают шаги, которые могут быть предприняты как отдельными лицами, так и организациями. Теперь о фишинге по телефону, веб-сайту и электронной почте можно сообщать властям, как описано ниже.

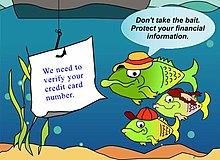

Кадр из анимационного ролика Федеральной торговой комиссии США, предназначенный для ознакомления граждан с тактикой фишинга.

Кадр из анимационного ролика Федеральной торговой комиссии США, предназначенный для ознакомления граждан с тактикой фишинга. Людей можно научить распознавать попытки фишинга и бороться с ними с помощью различных подходов. Такое обучение может быть эффективным, особенно в тех случаях, когда при обучении делается упор на концептуальные знания и обеспечивается прямая обратная связь.

Многие организации проводят регулярные смоделированные фишинговые кампании, нацеленные на своих сотрудников, чтобы измерить эффективность их обучения.

Люди могут принять меры, чтобы избежать попыток фишинга, слегка изменив свои привычки просмотра. При обращении к учетной записи, требующей «верификации» (или по любой другой теме, используемой фишерами), разумной мерой предосторожности является обращение в компанию, от которой, по-видимому, исходит электронное письмо, чтобы проверить его подлинность. В качестве альтернативы адрес, который, как известно, является подлинным веб-сайтом компании, можно ввести в адресную строку браузера, вместо того, чтобы доверять каким-либо гиперссылкам в подозрительном фишинговом сообщении.

Практически все законные сообщения электронной почты от компаний своим клиентам содержат элемент информации, недоступный для фишеров. Некоторые компании, например PayPal, всегда обращаются к своим клиентам по имени пользователя в электронных письмах, поэтому, если электронное письмо обращается к получателю в общем виде («Уважаемый клиент PayPal»), это, скорее всего, попытка фишинга.. Кроме того, PayPal предлагает различные методы для определения поддельных электронных писем и рекомендует пользователям пересылать подозрительные электронные письма на свой домен [email#160;protected] для расследования и предупреждения других клиентов. Однако небезопасно предполагать, что наличие личной информации само по себе гарантирует, что сообщение является законным, и некоторые исследования показали, что наличие личной информации существенно не влияет на вероятность успеха фишинговых атак; что говорит о том, что большинство людей не обращает внимания на такие детали.

Электронные письма от банков и компаний, выпускающих кредитные карты, часто включают частичные номера счетов. Однако недавнее исследование показало, что публика обычно не различает первые несколько цифр и несколько последних цифр номера счета - серьезная проблема, поскольку первые несколько цифр часто совпадают для всех клиентов финансового учреждения.

Рабочая группа по борьбе с фишингом регулярно публикует отчеты о тенденциях в области фишинговых атак.

Google опубликовал видео, демонстрирующее, как идентифицировать себя и защитить себя от фишинговых атак.

Доступен широкий спектр технических подходов для предотвращения фишинговых атак, доходящих до пользователей, или для предотвращения их успешного перехвата конфиденциальной информации.

Специализированные спам-фильтры могут уменьшить количество фишинговых писем, доходящих до почтовых ящиков адресатов. В этих фильтрах используется ряд методов, включая подходы машинного обучения и обработки естественного языка для классификации фишинговых писем и отклонения писем с поддельными адресами.

Снимок экрана Firefox 2.0.0.1 Предупреждение о подозрительном фишинговом сайте

Снимок экрана Firefox 2.0.0.1 Предупреждение о подозрительном фишинговом сайте Еще один популярный подход к борьбе с фишингом - это ведение списка известных фишинговых сайтов и проверка веб-сайтов по этому списку. Одной из таких услуг является служба Безопасный просмотр. Веб-браузеры, такие как Google Chrome, Internet Explorer 7, Mozilla Firefox 2.0, Safari 3.2 и Opera все содержат этот тип мер защиты от фишинга. Firefox 2 использовал Google антифишинговое программное обеспечение. Opera 9.1 использует живые черные списки из Phishtank, cyscon и GeoTrust, а также живые белые списки от GeoTrust. Некоторые реализации этого подхода отправляют посещенные URL-адреса в центральную службу для проверки, что вызывает опасения по поводу конфиденциальности. Согласно отчету Mozilla в конце 2006 г., Firefox 2 оказался более эффективным, чем Internet Explorer 7 при обнаружении мошеннических сайтов в исследовании, проведенном независимой компанией по тестированию программного обеспечения.

Подход Представленный в середине 2006 года, включает переключение на специальную службу DNS, которая фильтрует известные фишинговые домены: это будет работать с любым браузером и в принципе аналогично использованию файла hosts для блокировки веб-рекламы.

Чтобы уменьшить проблему фишинговых сайтов, выдающих себя за сайт-жертву путем встраивания его изображений (например, логотипов), несколько владельцев сайтов изменили изображения, чтобы сообщить посетителю о том, что сайт может быть мошенническим. Изображение может быть перемещено в новое имя файла и исходное постоянное y заменен, или сервер может определить, что изображение не запрашивалось при обычном просмотре, и вместо этого отправить предупреждающее изображение.

The Bank of America - один из нескольких веб-сайтов, который просит пользователей выбрать личное изображение (продается как SiteKey ) и отображает это выбранное пользователем изображение с любыми формами, запрашивающими пароль. Пользователям онлайн-сервисов банка предлагается вводить пароль, только когда они видят выбранное изображение. Однако несколько исследований показывают, что немногие пользователи воздерживаются от ввода своих паролей при отсутствии изображений. Кроме того, эта функция (как и другие формы двухфакторной аутентификации ) уязвима для других атак, например, от скандинавского банка Nordea в конце 2005 года и Citibank. в 2006 году.

Подобная система, в которой автоматически сгенерированная «идентификационная метка», состоящая из цветного слова в цветном поле, отображается каждому пользователю веб-сайта, используется в других финансовых учреждениях.

Защитные оболочки - это связанная техника, которая включает наложение выбранного пользователем изображения на форму входа в систему в качестве визуального сигнала о том, что форма является допустимой. Однако, в отличие от схем изображений на основе веб-сайтов, само изображение используется только пользователем и браузером, а не между пользователем и веб-сайтом. Схема также основана на протоколе взаимной аутентификации, что делает ее менее уязвимой для атак, затрагивающих схемы аутентификации только для пользователей.

Еще один метод основан на динамической сетке изображений, которая различается для каждой попытки входа в систему. Пользователь должен идентифицировать изображения, которые соответствуют заранее выбранным им категориям (например, собаки, автомобили и цветы). Только после того, как они правильно определили изображения, соответствующие их категориям, им разрешается вводить буквенно-цифровой пароль для завершения входа в систему. В отличие от статических изображений, используемых на веб-сайте Bank of America, метод аутентификации на основе динамических изображений создает одноразовый пароль для входа в систему, требует активного участия пользователя и очень сложно правильно воспроизвести фишинговый веб-сайт, поскольку он может необходимо отображать другую сетку случайно сгенерированных изображений, которая включает секретные категории пользователя.

Некоторые компании круглосуточно предлагают банкам и другим организациям, которые могут пострадать от фишинговых атак. сервисы для мониторинга, анализа и помощи в закрытии фишинговых сайтов. Частные лица могут внести свой вклад, сообщая о фишинге как волонтерам, так и отраслевым группам, таким как cyscon или PhishTank. Частные лица также могут внести свой вклад, сообщая о попытках телефонного фишинга в Федеральную торговую комиссию по телефонному фишингу. О фишинговых веб-страницах и электронных письмах можно сообщать в Google. Доска объявлений Центра жалоб на Интернет-преступления содержит предупреждения о фишинге и программах-вымогателях.

Также появились решения, использующие мобильный телефон (смартфон) в качестве второго канала для проверки и авторизации банковских транзакций.

Организации могут реализовать двухфакторную или многофакторную аутентификацию (MFA), при которой пользователь должен использовать не менее двух факторов при входе в систему. (Например, пользователь должен предъявить смарт-карту и пароль). Это снижает некоторый риск: в случае успешной фишинг-атаки украденный пароль сам по себе не может быть повторно использован для дальнейшего взлома защищенной системы. Однако есть несколько методов атаки, с помощью которых можно обойти многие типичные системы. Схемы MFA, такие как WebAuthn, решают эту проблему заранее.

Организации, которые ставят безопасность выше удобства, могут потребовать от пользователей своих компьютеров использовать почтовый клиент, который удаляет URL-адреса из сообщений электронной почты, что делает невозможным для читателя электронной почты щелкните ссылку или даже скопируйте URL-адрес. Хотя это может вызвать неудобства, это почти полностью исключает фишинговые атаки по электронной почте.

В статье в Forbes в августе 2014 года утверждается, что проблема фишинга сохраняется даже после десятилетия продажи антифишинговых технологий, что фишинг является «технологическим средством для использования человеческих слабостей», и эта технология не может полностью компенсировать человеческие слабости.

Воспроизвести медиа Видеоинструкция о том, как подать жалобу в Федеральный Торговая комиссия

Воспроизвести медиа Видеоинструкция о том, как подать жалобу в Федеральный Торговая комиссия 26 января 2004 года Федеральная торговая комиссия США подала первый иск против подозреваемого в фишере. Обвиняемый, подросток из Калифорнии , якобы создал веб-страницу, похожую на веб-сайт America Online, и использовал ее для кражи информации о кредитной карте. Другие страны последовали этому примеру, отслеживая и арестовывая фишеров. Вор в законе фишинга Валдир Пауло де Алмейда был арестован в Бразилии за руководство одной из крупнейших фишинговых преступных групп, которая за два года украла от 18 до 37 миллионов долларов США. Власти Великобритании заключили в тюрьму двух мужчин в июне 2005 года за их участие в фишинге по делу, связанному с США. Секретная служба Operation Firewall, нацеленная на печально известные "кардерские" сайты. В 2006 году восемь человек были арестованы японской полицией по подозрению в мошенничестве с использованием фишинга путем создания поддельных веб-сайтов Yahoo Japan, заработав 100 миллионов йен (870 000 долларов США). Аресты продолжились в 2006 году, когда в ходе операции ФБР «Хранитель карт» была задержана банда из шестнадцати человек в США и Европе.

В США, сенатор Патрик Лихи представил в Конгресс 1 марта 2005 года. Этот закон, если бы он был принят в силу закона, подверг бы преступников, создающих поддельные сети, сайты и рассылали поддельные электронные письма, чтобы обмануть потребителей, вынудив потребителей заплатить штраф до 250 000 долларов США и тюремное заключение сроком до пяти лет. Великобритания укрепила свой правовой арсенал против фишинга с помощью Закона о мошенничестве 2006, который вводит общее преступление мошенничества, которое может повлечь за собой до десяти лет тюремного заключения, и запрещает разработку или хранение фишинговых комплектов с умыслом. для совершения мошенничества.

Компании также присоединились к усилиям по борьбе с фишингом. 31 марта 2005 г. Microsoft подала 117 федеральных исков в США. Окружной суд Западного округа Вашингтона. В судебных процессах обвиняемых "Джон Доу " обвиняются в получении паролей и конфиденциальной информации. В марте 2005 года Microsoft и правительство Австралии начали сотрудничать с правоохранительными органами, обучая их бороться с различными киберпреступлениями, включая фишинг. Microsoft объявила о запланированных дополнительных 100 судебных процессах за пределами США в марте 2006 года, после чего по состоянию на ноябрь 2006 года было возбуждено 129 судебных исков, сочетающих уголовные и гражданские иски. AOL усилила свои усилия по борьбе с фишингом в начале 2006 года тремя иски на общую сумму 18 миллионов долларов США в соответствии с поправками 2005 года к Закону о компьютерных преступлениях штата Вирджиния, и Earthlink присоединился к ним, помогая установить личность шести человек, впоследствии обвиненных в фишинговом мошенничестве в Коннектикуте.

в В январе 2007 года Джеффри Бретт Гудин из Калифорнии стал первым обвиняемым, осужденным присяжными в соответствии с положениями Закона о CAN-SPAM 2003 года. Он был признан виновным в отправке тысяч электронных писем пользователям America Online, выдавая себя за отдел биллинга AOL, который побуждал клиентов предоставлять личные данные и данные кредитной карты. Ему грозит 101 год тюремного заключения за нарушение CAN-SPAM и десять других пунктов обвинения, включая мошенничество с использованием электронных средств, несанкционированное использование кредитных карт и неправомерное использование товарного знака AOL, и он был приговорен к 70 месяцам заключения. Гудин находился под стражей с тех пор, как не явился на предыдущее судебное заседание, и сразу же начал отбывать свой тюремный срок.

| Викискладе есть медиафайлы, связанные с фишингом. |