| Тип | Постоянная угроза повышенной сложности |

|---|---|

| Местоположение | |

| Продукты | Stuxnet, Flame |

| Головная организация |

Группа Equation Group, классифицируемый как постоянная угроза повышенной сложности, представляет собой очень сложный субъект угрозы, подозреваемый в привязке к блоку Tailored Access Operations (TAO) в США Агентство национальной безопасности (АНБ). Лаборатория Касперского описывает их как одну из самых сложных группировок кибератак в мире. nd «самый продвинутый... который мы видели», действующий бок о бок, но всегда с позиции превосходства с создателями Stuxnet и Flame. Большинство их целей было в Иран, Россия, Пакистан, Афганистан, Индия, Сирия и Мали.

Название Equation Group было выбрано из-за склонности группы к использованию сложных методов шифрования в своих операциях. К 2015 году «Лаборатория Касперского» задокументировала 500 вредоносных программ заражений этой группой как минимум в 42 странах, признав при этом, что фактическое количество может исчисляться десятками тысяч из-за его протокола самоограничения.

В 2017 году WikiLeaks опубликовал обсуждение, проведенное в ЦРУ, о том, как удалось идентифицировать группу. Один из комментаторов написал, что «Equation Group, обозначенная в отчете, не относится к определенной группе, а скорее к набору инструментов», используемых для взлома.

На саммите Kaspersky Security Analysts, прошедшем в Мексике 16 февраля 2015 года, «Лаборатория Касперского» объявила об открытии Equation Group. Согласно отчету «Лаборатории Касперского», группа действует как минимум с 2001 года и насчитывает более 60 участников. Вредоносная программа, используемая в их операциях, получившая название EquationDrug и GrayFish, способна перепрограммировать жесткий диск прошивку. Из-за задействованных передовых технологий и высокой степени скрытности группа подозревается в связях с АНБ, но «Лаборатория Касперского» не определила лиц, стоящих за группой.

В 2015 году в результатах исследования, проведенного Лабораторией Касперского по Equation Group, было отмечено, что его загрузчик Grayfish имел сходство с ранее обнаруженным загрузчиком Gauss из другая серия атак, и отдельно отмечалось, что Equation Group использовала две атаки нулевого дня, позже использованные в Stuxnet ; исследователи пришли к выводу, что «одинаковый тип использования обоих эксплойтов вместе в разных компьютерных червях примерно в одно и то же время указывает на то, что группа EQUATION и разработчики Stuxnet либо одинаковы, либо работают в тесном сотрудничестве».

Они также установили, что платформа время от времени распространялась посредством запрета (перехват легальных компакт-дисков, отправленных организатором научной конференции по почте ), и что платформа обладала «беспрецедентной» способностью заражать и передавать через жесткий диск прошивку нескольких основных производителей жестких дисков, а также создавать и использовать скрытые дисковые области и виртуальные дисковые системы для своих целей, подвиг, для выполнения которого потребуется доступ к исходному коду производителя, и что инструмент был разработан для хирургической точности, вплоть до исключения определенных стран по IP и обеспечения возможности выбора определенных имен пользователей на дискуссионные форумы.

Внутри вредоносного ПО были обнаружены кодовые слова АНБ "STRAITACID" и "STRAITSHOOTER". Кроме того, отметки времени во вредоносной программе, по-видимому, указывают на то, что программисты в основном работали с понедельника по пятницу, что соответствует рабочему дню с 08:00 до 17:00 в часовом поясе восточной части США. В отчете «Лаборатории Касперского» не учитывалась возможность преднамеренного изменения меток времени, поскольку годы, указанные в различных исполняемых файлах, по-видимому, соответствовали доступности компьютерных платформ, на которых выполнялись файлы.

глобальный Группа исследований и анализа, также известная как GReAT, заявила, что в 2008 году обнаружила часть вредоносного ПО, содержащего "privLib" Stuxnet. В частности, она содержала эксплойт LNK, обнаруженный в Stuxnet в 2010 году. Fanny классифицируется как червь, поражающий Операционные системы Windows и попытки распространения через сетевое соединение или USB-накопитель. Касперский заявил, что они подозревают, что Equation Group существует дольше, чем Stuxnet, исходя из записанного времени компиляции Fanny.

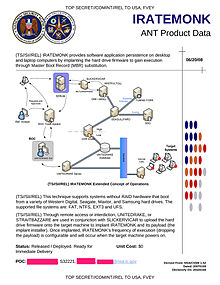

Список АНБ своих специализированных операций доступа программа с именем IRATEMONK из каталога NSA ANT.

Список АНБ своих специализированных операций доступа программа с именем IRATEMONK из каталога NSA ANT.F-Secure утверждает, что вредоносная прошивка жесткого диска Equation Group является программой TAO «IRATEMONK», один предметов из каталога ANT ANT, опубликованных в статье Der Spiegel за 2013 год. IRATEMONK дает злоумышленнику возможность постоянно устанавливать его программное приложение на настольных и портативных компьютерах, несмотря на то, что диск отформатирован, его данные удалены или операционная система переустановлена. Он заражает микропрограмму жесткого диска, которая, в свою очередь, добавляет инструкции к основной загрузочной записи диска, что приводит к установке программного обеспечения каждый раз, когда загружается. Он способен заражать определенные жесткие диски от Seagate, Maxtor, Western Digital, Samsung, IBM, Micron Technology и Toshiba.

В августе 2016 года хакерская группа, называющая себя «Теневые брокеры », объявила, что он украл вредоносный код из Equation Group. «Лаборатория Касперского» обнаружила сходство между украденным кодом и ранее известным кодом из образцов вредоносного ПО Equation Group, которыми она располагала, включая особенности, уникальные для способа реализации алгоритма шифрования RC6, разработанного Equation Group, и поэтому пришла к выводу, что это объявление законно. Самые последние даты похищенных файлов относятся к июню 2013 года, что побудило Эдварда Сноудена предположить, что вероятная блокировка, вызванная его утечкой информации о глобальных и внутренних усилиях по слежке АНБ, остановила Тень. Нарушение брокерами Equation Group. Эксплойты против брандмауэров Cisco Adaptive Security Appliances и Fortinet присутствовали в некоторых образцах вредоносного ПО, выпущенных Shadow Brokers. EXTRABACON, эксплойт Simple Network Management Protocol против программного обеспечения Cisco ASA, на момент объявления был эксплойтом нулевого дня. Компания Juniper также подтвердила, что ее брандмауэры NetScreen были затронуты. Эксплойт EternalBlue использовался для проведения разрушительной по всему миру атаки вымогателя WannaCry.

| На Wikimedia Commons есть материалы, связанные с Equation Group. |