A Система тайных ячеек - это метод организации группы людей, таких как бойцы сопротивления, спящие агенты или террористы, чтобы такие люди смогли более эффективно противостоять проникновению со стороны противостоящей организации (например, правоохранительных органов или вооруженных сил).

В каждой ячейке отдельной группы людей в ячейке знает только личность людей в своей ячейке. Таким образом, ячейки ячейки, которые задерживают и допрашивают (или который является кротом ), вряд ли будет знать высокопоставленных лиц в организации.

Структура системы подпольных ячеек может меняться от строгой иерархии до системы распределенной организации, зависимости от идеологии группы, области ее деятельности, доступных коммуникационных технологий и характера Миссии.

Такая организационная структура также используется преступными организациями, секретными операциями и нетрадиционными боевыми подразделениями, безопасными спецназом.

Тайные и тайные операции не считаются То же самое и с ремеслом. Современное определение НАТО тайной операции гласит, что личность спонсора скрывается, но в тайной операции сама операция скрывается от участников. Иными словами, «секретный» означает «скрытый», «скрытый» означает «отрицательный», то есть спонсор скрытого действия достаточно удален от, чтобы спонсор могить о своем незнании в случае обнаружения заговора.

A спящая ячейка относится к ячейке или изолированной группе спящих агентов, которая бездействует до тех пор, пока не получит приказы или не решит действовать.

Во время Второй мировой войны команды операции «Джедбург» десантировались с парашютом в оккупиров Францию, чтобы возглавить нетрадиционные боевые единицы. В состав входили два офицера - один их американский или британский, другой французский, причем последний чисился в районе, в котором они приземлились, и третий член, который был радистом.

В частности, через французского члена они связывались с доверенными лицами в районе операции и просили их набрать команду подчиненных (подъячейка). Если миссия заключалась в саботаже, разведке или шпионаже, не было необходимости встречаться большими частями. Если команда должна выполнять прямые действия, необходимо было бы объединиться в более крупных подразделений для боя. Уже тогда укрытия были известны лидерам подъячеек. Легитимность команды Джедбурга проистекала из ее известной связи с союзными державами, и это была структура, более подходящая для нетрадиционных войн, чем для подлинно тайных операций.

Двойной Партийная и Военная структура была сверху вниз

Двойной Партийная и Военная структура была сверху вниз Также известная как Вьетконг, эта организация выросла из более ранних антиколониальных группировок, сражавшихся с французами, и из антияпонских партизан во время Второй мировой войны. Его методы управления, контроля и связи основаны на опыте этих более ранних повстанческих групп. Группа широкую поддержку со стороны Северного Вьетнама и, косвенно, Советского Союза. Совместные политические и военные структуры, часто частично совпадающие. См. Вьетконг и стратегия и тактика PAVN.

Самый нижний уровень состоял из трех человек, которые действовали и занимались своего рода самокритикой как обычным методом объединения, коммунистическим организациям.

Современная Временная ирландская республиканская армия (PIRA) имеет историю, восходящую к ирландским революционным силам в начале 20 века. У него мало внешнего контроля. Его доктрина и организация изменились с течением времени, так как политическая, технологическая и культурная ситуация в Ирландии изменилась.

превратилась в полуавтономную модель для его оперативных и наверняка вспомогательные ячейки (такие как транспорт, разведка, прикрытие и безопасность). Его руководство считало себя руководителем и средством достижения консенсуса. Ячейки самого низкого уровня, обычно состоящие из 2–5 человек, как правило, строятся из людей с существующими личными отношениями. Британские контрповстанцы могли понять командную устойчивость, но не работать оперативных ячеек.

У IRA была обширная сеть неактивных или спящих ячеек, поэтому она могла вызвать новые специальные организации для любой конкретной операции.

NLF (Вьетконг) и PIRA, а также другие движения решили иметь параллельные политические и военные организации. В случае с НФО, за исключением некоторых лиц, имеющих убежище в Северном Вьетнаме, политические организации не могли быть открытыми во время войны во Вьетнаме. После окончания войны оставшиеся в списокные лица НФО занимали высокие посты.

В случае PIRA ее политическое крыло, Шинн Фейн, становилось все более открытым, а затем и полноправным участником политики. Хамас и Хезболла также имеют варианты политических / социальных служб и скрытых военных крыльев.

Открытый политический / общественно-скрытый военный раскол позволил избежать негибкости полностью секретной организации. Когда началось активное повстанческое движение, секретность могла ограничить свободу действий, исказить информацию о целях и идеалах и ограничить общение внутри повстанцев. В такой раздел организации открытых действий остаются скрытыми, а функции разведки остаются тайными.

Многие сотовые системы получают поддержку извне. Сюда могут входить лидеры, инструкторы и предметы снабжения (например, помощь Джедбурга французскому Сопротивлению) или безопасное убежище для открытой деятельности (например, представители NLF, которые могли бы действовать в Ханое).

Внешняя поддержка не обязательна. Некоторые шиитские группы в Ираке, например, получают помощь от Ирана, но это не публичная позиция правительства Ирана, и она может даже ограничиваться фракциями этого правительства. Ранняя поддержка США афганскому Северному альянсу против талибов использовалась тайными операторами из ЦРУ и спецназа армии США. По мере эскалации последнего конфликта участие США стало явным.

Обратите внимание, что и нетрадиционная война (партизанские операции), и внешняя внутренняя оборона (борьба с повстанцами) могут быть скрытыми и использовать сотовую организацию.

В тайной противоповстанческой миссии только избранные лидеры принимающей страны знают об иностранной организации поддержки. Например, в рамках операции «Белая звезда» американский персонал оказывал тайную противоповстанческую помощь Королевской лаосской армии, начиная с 1959 года, она стала открытой в 1961 году и, наконец, прекратила операции в 1962 году.

Различные виды повстанческого движения различаются по тому, где они размещают подпольные или скрытые ячейки. Кроме того, когда типы устройств набирают силу, они принижают значение клеточной системы. Они по-прежнему используют специальные средства для обеспечения безопасности. Согласно трехэтапной доктрине Мао, ячейки по-прежнему используются в Фазе II для занятых неполных рабочих дней, но, поскольку используются постоянные военные подразделения в Фазе III, в центре внимания становятся основные подразделения, а не ячейки.

Различные разновидности повстанцев размещают свои ячейки по-разному по отношению к существующему правительству. В Полевой армии США FM3-07 проводится различие между разновидностями мятежей. Опираясь на эту работу, Ниберг (офицер Корпуса морских пехоты США ) имеет четыре типа ячеек (есть также новый тип, связанный с транснациональными террористическими мятежами):

В приведенных здесь примерах будут примеры криптонимы CIA в качестве соглашения об именах, используемых для идентификации членов системы ячеек. Криптонимы начинаются с двухбуквенного названия страны или субъекта (например, AL), за которыми следуют другие буквы, чтобы образовать произвольное слово, например «BERRY», «BEN» и «BEATLE» в примере ниже.

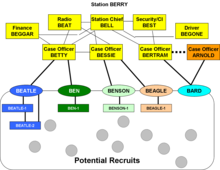

Станция BERRY работает от имени страны B в стране BE. На станции работают три оперативных сотрудника и несколько офицеров поддержки. Офицер БЕТТИ курирует местных агентов БЕНА и БИТЛА. БЕНСОН и БИГЛЬ контролируют БЕССИ.

Репрезентативная дипломатическая служба прикрытия и сети

Репрезентативная дипломатическая служба прикрытия и сети Некоторые новобранцы, не подходящие для положения или их личности, не подходящей для ячейки, могут не входить в ячейки, а работать как одиночки, возможно, другие, чем дело вербовки офицер. В этом примере активный BARD представляет собой высокочувствительный синглтон другого типа, который является совместным активом страны B и страны, обозначенной префиксом AR. АРНОЛЬД - куратор из посольства АР, который знает только куратора БЕРТРАМ и офицера службы безопасности БЕСТ. АРНОЛЬД не знает начальника станции Берри или другого ее персонала. Помимо BELL и BEST, персонал станции знает BERTRAM только как человека, которому разрешено находиться на станции, и который известен своей игрой на фортепиано на вечеринках в посольстве. Он выступает как атташе по культуре в стране, где очень мало фортепиано. Только, связанный с BARD, знает, что АРНОЛЬД - это не еще один дружественный персонал.

Напротив, БЕССИ и БЕТТИ знают друг друга, и существуют процедуры для их передачи активов друг друга в случае выхода из строя одного из двух.

Некоторые новобранцы, однако, будут иметь право набирать свою собственную ячейку, как это сделал BEATLE. БЕТТИ знает имена BEATLE-1 и BEATLE-2, поскольку он или она проверяли их контрразведкой штаб-квартиры, прежде чем они были завербованы.

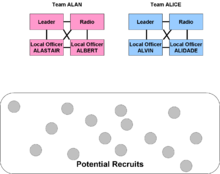

На диаграмме в этом разделе показано, что две команды, ALAN и ALICE, успешно вошли в зону операций, страна с кодом AL, но осведомлены только о пуле использования рекрутируют, и пока еще никого не наняли. Между собой они общаются только через штаб, поэтому компрометация одной команды не повлияет на другую.

Первоначальное присутствие группы двумя отдельными группами без официальных документов

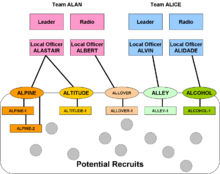

Первоначальное присутствие группы двумя отдельными группами без официальных документов Предположим, что в команде АЛАН АЛАСТЕЙР является одним из офицеров с местными контактами и может нанять двух руководителей ячеек: АЛЬПИЙСКОГО и ВЫСОТУ. Другой местный офицер в команде, АЛЬБЕРТ, нанимает АЛЛОВЕРА. Когда ALPINE набирала двух членов подъячейки, их называли ALPINE-1 и ALPINE-2.

ALPINE и ALTITUDE знают только, как добраться до ALASTAIR, но они знают, по крайней мере, имена некоторых других членов команды, если ALASTAIR будет недоступен, и они примут сообщение от ALBERT. Чаще всего личность (и местонахождение) радиста не разглашается. АЛЬПИЯ и ВЫСОТА, однако, не знают друг друга. Они не знают никого из членов команды ALICE.

Легитимность структуры подъячейки пришла из процесса найма, сначала оперативным сотрудником, а затем лидерами ячеек. Руководитель ячейки может предложить имена членов подъячейки куратору, чтобы куратор мог попросить штаб-квартиру провести проверку биографических данных потенциального новобранца, прежде чем вводить их в подъячейку. В принципе, однако, члены подъячейки будут знать АЛЬПИЙСКИЙ, а иногда и другие члены АЛЬПИЙСКОЙ ячейки, если им нужно работать вместе; если бы ALPINE-1 и ALPINE-2 выполняли независимые задания, они могли бы не знать друг друга. ALPINE-1 и ALPINE-2 определенно не знали бы ALASTAIR или кого-либо из клеток ALTITUDE или ALLOVER.

Тайные команды построили начальные подъячейки

Тайные команды построили начальные подъячейки По мере роста сетей лидер подъячейки может создавать свою или свою собственную ячейку, так что ALPINE-2 может стать лидером ячейки АЛИМНИЯ.

Современная теория коммуникаций представила методы для повышения отказоустойчивости в сотовых организациях. Теория игр и теория графов применялись для изучения оптимального дизайна скрытой сети.

В прошлом, если члены ячейки знали только лидера ячейки, а лидер был нейтрализован, ячейка была отрезана от остальных. организации. Но если бы у традиционной ячейки была независимая связь с иностранной организацией поддержки, штаб-квартира могла бы организовать ее восстановление. Другой метод состоит в том, чтобы иметь безличную связь в качестве «побочных связей» между ячейками, например, пару мертвых точек, одно для команды ALAN, чтобы оставлять сообщения "потерянный контакт" для извлечения командой ALICE, а еще одно мертвое. бросьте для команды ALICE, чтобы оставить сообщения для команды ALAN.

Эти ссылки, используемые только при потере контакта, не гарантируют контакта. Когда команда обнаруживает сообщение в своем аварийном сбросе, она может сделать не больше, чем отправить предупреждающее сообщение в штаб. Штаб может определить через SIGINT или другие источники, что противник захватил руководство и всю команду, и приказать другой команде не пытаться контактировать. Если штаб может иметь разумную уверенность в том, что произошел сбой связи или частичная компрометация, он может послать новый контакт оставшимся в живых.

Когда у группы отключения есть электронные средства связи, такие как Интернет, у нее гораздо больше шансов избежать наблюдения и получить инструкции в чрезвычайных ситуациях, чем при использовании тупика, который может находиться под физическим наблюдением.

Если Учебное пособие Аль-Каиды является подлинным, оно демонстрирует, что восточные клеточные структуры могут отличаться от западных. Минимальную ключевую группу лидеров Аль-Каиды можно рассматривать как кольцевую или цепную сеть, в которой каждый лидер / узел возглавляет свою собственную иерархию.

Такие сети функционируют за счет того, что их подсети предоставляют информацию и другие формы поддержки (модель «многие к одному»), в то время как основная группа предоставляет «истину» и решения / направления («один модель "многим"). Доверие и личные отношения являются важной частью сети «Аль-Каиды» (ограничивающим фактором, даже если она обеспечивает повышенную безопасность). Члены ячеек обучаются как «сменные» единицы, и «проверка» членов происходит во время периода обучения под наблюдением основной группы.

Ячейки этой структуры построены вовне, из внутреннего лидерского ядра. На первый взгляд это можно сравнить с западной структурой ячеек, которая исходит из штаб-квартиры, ноцентральная роль на Западе носит бюрократический характер, в то время как структуры в других незападных культурах, строятся на тесных отношениях, часто выстраиваемых летми, возможно, с участием или других людей. групповые связи. Таким образом, в такие группы очень трудно проникнуть. Тем не менее, возможно, что внутренняя группа будет скомпрометирована через COMINT или в редких случаях путем компрометации участника.

Основная группа - это кольцо, наложенное на внутреннюю структуру идеологического авторитета. Каждый член ядра образует одну систему концентратора и луча, лучевые каналы ведут к ячейкам инфраструктуры под контролем члена основной группы и, возможно, к оперативным группам, которые поддерживают штаб-квартиру. В такой организации есть момент, когда операционная ячейка становится независимой от ядра. Члены, выжившие после операции, могут присоединиться к разным моментом.

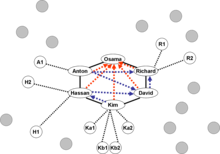

Основная группа, с контактным кольцом и идеологической иерархией

Основная группа, с контактным кольцом и идеологической иерархией Усама бен Ладен, в этой модели, отвечал за организацию и выступление в качестве представителя пропагандистских сообщений распространяется пропагандистской ячейкой. Все остальные члены ядра управляют одним или несколькими блоками инфраструктуры.

Хотя тесная связь повышает безопасность, она может ограничить гибкость и возможности масштабирования организации. Ценности внутри группы, которые связывают ячейки вместе, общие культурные и идеологические ценности, недостаточны для создания дополнительной лояльности к бюрократическому процессу.

«Члены основной группы находятся под тем, что можно было бы назвать« позитивным контролем »- длительные отношения и схожее мышление делают« контроль »не столько проблемой, сколько существуют функции роли и позиции (структурная, финансовый, духовный) определяет авторитет, тем самую большую группу топологически иерархической ».

На новом ядре, показанной здесь, каждый член знает, как с другими членами, а также знает члена (ов) он или она считает ее или ее идеологическим руководителем. Сплошные синие стрелки показывают первый уровень идеологического уважения, пунктирные синие стрелки показывают второй уровень идеологического уважения.

Если Усама, самый уважаемый, умрет, ядро восстановится. В то время как у разных членов есть индивидуальное идеологическое руководство, и они не одинаковы для всех членов, ядро воссоздает (в нашем примере) наиболее уважаемое.

Предположим, что потерь нет, и с Усамой напрямую могут связаться только члены основной группы. Члены внешних ячеек и вспомогательных систем могли знать его только как «Командой», или, как в случае с «Аль-Каидой», лицо Усамы бен Ладена узнаваем во всем мире, но лишь немногие люди знали, где он был и даже как связаться с ним.

Любая подпольная или секретная служба, особенно не являющаяся национальной, требует множества и административных функций, таких как:

Национальная разведывательная служба имеет вспомогательную организацию, которая занимается такими услугами, как финансы, логистика, объекты (например, убежища), информационные технологии, связь, обучение, оружие и взрывчатые вещества, медицинские услуги и т. д. Сам по себе транспорт - огромная функция, включая необходимость покупать билеты, не вызывая подозрений, и, где это уместно, использовать частные автомобили. Финансы включают в себя необходимость перевода денег без привлечения внимания организаций финансовой безопасности.

Некоторые из этих функций, такие как финансы, намного сложнее выполнять в отдаленных районах (например, FATA из Пакистан ), чем в городах с большим представлением официальных и неофициальных финансовые учреждения и средства связи для их поддержки. Если финансовый офис находится далеко от удаленной штаб-квартиры, необходимы курьеры, которые не должны содержать своих сообщений или фактическую личность отправителя и / или приемник. Курьеры, в зависимости от баланса между типом и доступной технологией, могут быть запоминать сообщения, носить с собой аудио- или видеозаписи или переносить компьютерные носители.

Основная группа и ячейки памяти; военные ячейки в обучении

Основная группа и ячейки памяти; военные ячейки в обучении Эти специальные ячейки встроены (в меньшей степени, чем основная группа, однако), структурно встроены, функционально встроены (они специализированы в предметной области) и специфичны для базы (кажется, что нет много перекрестного обучения или горизонтальной) мобильности в организации). Такие клетки подвергаются риску как положительному, так и отрицательному контролю («делай это, делай такие вещи, не делай этого»).

| Член | Инфраструктура под командованием |

|---|---|

| Ричард | Финансы |

| Антон | Военная подготовка / операции 1 |

| Хасан | Военная подготовка / операции 2 |

| Дэвид | Транспорт |

| Ким | Связь и пропаганда |

Руководитель военной подготовки отвечает за обучение ее членов и, когда запланирована Операция, выбор оперативного командира, обеспечение ее или его основная цель и организация любой необходимой поддержки, освобождение ее от жесткого контроля, чтобы провести. Военные могут иметь прямую, возможно, одностороннюю связь со своими ячейками, или им, возможно, придется передать Ким сообщениями, которые должны быть переданы, причем Антону и Хасану не нужно знать об этом.

Обратите внимание, что Антон не имеет прямого отношения к Ким. В нормальных условиях он жертвует эффективностью ради безопасности, передача сообщений на связь через Хасана. Структура безопасности также означает, что Хасан не знает членов ячеек Антона, а Ким может знать только способы связи с ними, но не их личность.

Ким управляет двумя системами ячеек, одна для защищенной связи, другая для пропаганды. Чтобы отправить пропагандистское сообщение, Усама должен передать его Ким. Если Ким будет скомпрометирован, у основной группы могут быть серьезные проблемы с любыми внешними коммуникациями.

Террористические сети не соответствуют другим сотовым системам, которые регулярно отчитываются в штаб-квартире. Очевидная методология «Аль-Каиды», позволяющая оперативным блоком принимать решение об их окончательных датах и средствах нападения, демонстрирует оперативную схему, но не периодичность, которую можно легко использовать для контрольного списка, подходящего для центра предупреждения. Такие списки зависят от видения локального шаблона для выдачи предупреждения.

Обратите внимание, что у Хасана есть два подчиненных, которые еще не установили рабочие места. Эти подчиненные могут считаться спящими, но не обязательно со спящей сотой.

Для каждой миссии создается одна или несколько операционных ячеек. Если «Каида-Каида» использует свой тип работы <modus operandi нескольких одновременных атак, для каждого целевого местоположения может существовать рабочая ячейка. Для некоторых операций потребуются ячейки поддержки в операционной зоне. Например, может быть более безопасно иметь бомбы для местных ячеек, которые будут доставлены извне.

Операционные блоки не блокируются вместо этого «засеваются» с использованием лиц, замеченных или запрашивающих помощь (обе группы «проверяются», проходя обучение под наблюдением основной группы, что резко ограничивает возможность перехода под ложным флагом). Классификация операционных ячеек, по-видимому, осуществляется по возможностям, региону, а затем задаче / операции. Операционные ячейки состоят из элементов, мировоззрение которых было проверено - для предварительной нагрузки, потому что такие ячейки рассредоточены обратно в их собственный локальный контроль (или отрицательный контроль - запрещенное поведение - при этом положительный контроль приходит только в форме контакта для синхронизации.).

Если оперативные ячейки обычно «высвобождают» изогнутые пунктирные линии на связи с военными ячейками для выбора их окончательных параметров, они используют парадигму, правительственные тайные или секретные операции. Силы специальных операций США иногда ждут разрешения президента, чтобы совершить атаку или даже перейти к плацдармам. Стране столкновения с последствиями неуместной атаки, поэтому она может быть чрезмерно осторожной, тогда как террористическая сеть может просто пожать плечами, когда мир расстроен. «Аль-Каиды» не используются в использовании положительного контроля, их действия могут быть более случайными, но также более непредсказуемыми для силтер контррористической деятельности. Если их ячейки нуждаются в постоянном контроле, существуют каналы связи, которые могут быть обнаружены SIGINT, и если их команда может нарушена, полевые подразделения не могут функционировать. Временами у террористов становится мало недостатков в том, что они атакуют вне с другими действиями, отсутствие положительного контроля становится сильной стороной их подход к организации ячеек.

Основная группа с контактным кольцом и идеологической иерархией

Основная группа с контактным кольцом и идеологической иерархией Операционные ячейки должны иметь постоянную внутреннюю связь; есть командир, который может поддерживать связь с ячейками инфраструктуры или, что менее вероятно с точки зрения точки безопасности, с основной группой.

Подход «Аль-Каиды» отличаются от ранних ранних террористических организаций:

На приведенном выше рисунке обратите внимание на косвенную поддержку сети, контролируемую ячейкой Ричарда.

«Хотя« Аль-Каида »имеет элементы организации, предназначенные для поддержки структуры, но таких элементов недостаточно для потребителей таких организаций, и по соображениям безопасности они будут избыточными и вторичными / третичными». сети, которые не знают о своей связи с «Аль-Каидой». Эти сети, в первую очередь связанные со сбором средств и финансовой деятельностью, а также поставщики технологий, находятся в отношениях «использования» с «Аль-Каидой» - управляются через посредников или отдельных лиц, которые не информируют их о характере деятельности и которые могут иметь прикрытие, достаточное для того, чтобы отклонить вопросы или расследование ".

В 2002 году US News World Report сообщило, что американская разведка начала собирать разведданные об Аль-Каиде, что указывало на то, что «[Когда] Аль-Каида считалась почти невозможной для проникновения, она оказывается не более серьезной мишенью, чем КГБ или мафия - закрытые общества, которым правительству США потребовались годы, чтобы проникнуть внутрь. «Мы получаем имена, разные лагеря, в которых они тренировались, иерархию, распри, - говорит сотрудник разведки. «Это очень многообещающе» ». В отчете также говорилось, что собранные данные позволили вербовать информаторов.

В статье в журнале армии США Military Review Дэвид У. Пендалл предположил, что« поймал и отпустил » Программа для подозреваемых оперативников может вызвать у таких подозреваемых сопротивление или недоверие и помешать им в дальнейших действиях или, что более важно, вызвать недоверие к руководителям ячеек этих лиц в будущем ». Автор отметил пресс-релиз с описанием Рамзи бин Сотрудничество аль-Шиба с Соединенными Штатами «обязательно предотвратит повторное проникновение в террористическую ячейку в качестве доверенного члена и, скорее всего, ограничит дальнейшее доверие и назначение ближайших соратников ячейки, все еще находящихся на свободе. Похититель определит, когда назвать имена, а когда хранить молчание ». Действительно, как только разведка узнает имя и характеристики преступника в свободном доступе, а также некоторую конфиденциальную информацию, которая, вероятно, будет ему известна, выпуск новостей может быть выпущен, чтобы поговорить о его сотрудничестве. Такой метод нельзя было использовать слишком часто, но при осторожном использовании он может нарушить критически важные сети доверия. Наибольшая неопределенность может быть связана с тем, чтобы бросить сомнение в ключевого члена оперативной ячейки, которая стала автономной.